[перевод статьи] 7 базовых правил защиты от фишинга

Содержание:

- Введение

- К берегам Ялты прибило огромные косяки кефали

- Что такое фишинг

- Техника фишинга

- Как защититься от фишинга?

- Лучшая защита от фишинга в Интернете

- Какие еще разновидности фишинга встречаются в Интернете?

- Как защитить себя от фишинга?

- Как распознать фишинговое сообщение?

- Обучение

- Технические меры: продвинутые

- Он слишком идеальный, чтобы быть настоящим

- Как можно защититься от фишинга

- Вы обмениваетесь только текстовыми сообщениями

- Что такое фишинговый сайт?

- Защита от фишинга

Введение

Очень часто на корпоративные и личные почтовые ящики приходят фишинговые письма. Название атаки одно (фишинг), но реализаций у данной техники множество. Обычно в корпоративную среду доставляются зловреды: вирусы, трояны, кейлоггеры, бэкдоры или шифровальщики. Цели у этих мероприятий разные.

В отношении же личной почты, о чем и пойдет речь дальше, практически любые уловки направлены на получение экономической выгоды. Спамеры используют фишинговые сайты, угрозы, просьбы о помощи и любые другие средства социальной инженерии, лишь бы получить перевод или данные банковской карты.

Тема уже давно не новая, и, казалось бы, маловероятно, что кто-то купится на такую уловку, однако только спрос рождает предложение — раз это еще используется, значит, работает.

К берегам Ялты прибило огромные косяки кефали

class=»block-body message-inner»>

апр

17

В район Ялтинского морского порта зашла огромная стая кефали, которой буквально кишат прибрежные воды у набережной. Видео необычного природного явления выкладывают в соцсетях немногочисленные наблюдатели.

— Пока рыбаки находятся на самоизоляции, рыбки огромными стаями курсируют по акватории Ялтинского морского порта, — комментирует видеозапись автор любительского видео. — Такого количества рыбы у берегов Ялты никогда в жизни не было!

Просмотрев видеозапись, многие ялтинцы сожалеют, что сейчас не могут себе позволить пойти на рыбалку из-за действующего в Крыму и в Ялте режима самоизоляции. Одни комментаторы из числа рыбаков советуют «не сыпать им соль на рану», а другие радуются за природу, которая отдохнет во время вынужденной самоизоляции крымчан. Пир на весь мир, естественно у пернатых, для которых кефаль стала легкой добычей.

Часть ялтинцев не видят в происходящем ничего необычного и советуют освежить воспоминания.

— Я помню, в 2006 году…

Что такое фишинг

Фишинговая атака — разновидность сетевого мошенничества с использованием принципов социальной инженерии. Цель — секретные данные пользователя, обычно состоящие из:

- логинов и паролей;

- номеров банковских карт;

- пин-кодов и других цифровых кодов доступа.

В дальнейшем, на основании полученных данных, злоумышленниками выполняется вход от имени пользователя для совершения действий в интересах взломщика. В случае банковской карты это похищение средств, если взламывается социальная сеть или электронная почта — спам-рассылка списку контактов.

В базовой модели фишинговая атака представляет тривиальный процесс, для которого не требуются уникальные знания. Требуется заманить пользователя на целевую страницу, точную копию реальной с отличающимся одной-двумя буквами URL-адресом для получения конфиденциальной персональной информации, чаще логина и пароля.

Для этого жертве отсылается сообщение с включенной в него ссылкой. В роли инструмента обычно используется электронная почта, но определенную долю занимают другие коммуникаторы:

- мессенджер;

- социальная сеть;

- форум.

Временами используются средства голосовой связи (вишинг) и печатная информация (смишинг).

Алгоритм действий злоумышленника выглядит так:

- Вход в контакт;

- Передача сообщения со ссылкой для перехода;

- Ожидание введения логина и пароля доверчивым пользователем.

До тех пор, пока пользователь собственноручно не ввел личные данные, злоумышленнику ничего не достается. Исключение представляет редкий пока еще фарминг — комплексное воздействие с внедрением вредоносной программы, которая в нужный момент изменяет содержимое кэша DNS-адресов на рабочей станции или маршрутизаторе. В результате чего пользователь во всех вариантах попадает на мошеннический сайт.

Техника фишинга

Социальная инженерия

Человек всегда реагирует на значимые для него события. Поэтому фишеры стараются своими действиями встревожить пользователя и вызвать его немедленную реакцию

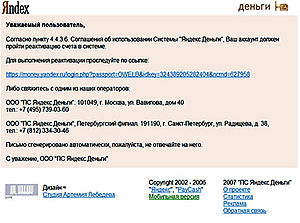

Поэтому, к примеру, электронное письмо с заголовком «чтобы восстановить доступ к своему банковскому счёту …», как правило, привлекает внимание и заставляет человека пройти по веб-ссылке для получения более подробной информации.

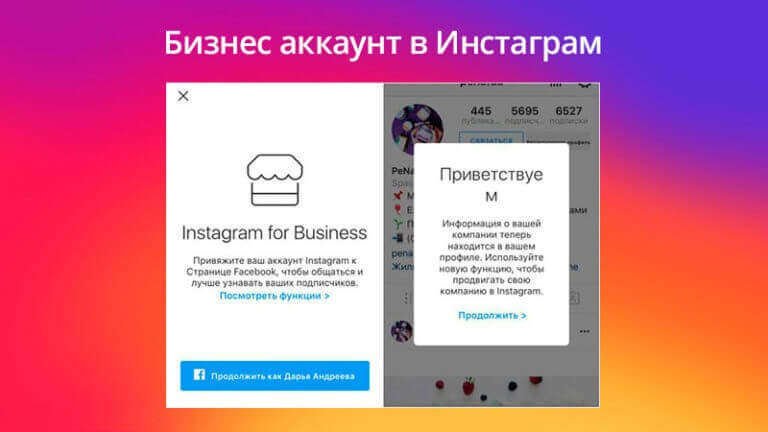

Веб-ссылки

Пример фишингового письма от платёжной системы Яндекс.Деньги, где внешне подлинная веб-ссылка ведёт на фишинговый сайт

Большинство методов фишинга сводится к тому, чтобы замаскировать поддельные ссылки на фишинговые сайты под ссылки настоящих организаций. Адреса с опечатками или субдомены часто используются мошенниками.

Например http://www.yourbank.example.com/ похож на адрес банка Yourbank, а на самом деле он ссылается на фишинговую составляющую сайта example.com. Другая распространённая уловка заключается в использовании внешне правильных ссылок, в реальности ведущих на фишинговый сайт. Например, http://ru.wikipedia.org/wikipedia/Правда приведёт не на статью «Правда», а на статью «Ложь».

Один из старых методов обмана заключается в использовании ссылок, содержащих символ «@», который применяется для включения в ссылку имени пользователя и пароля. Например, ссылка http://www.google.com@members.tripod.com/ приведёт не на www.google.com, а на members.tripod.com от имени пользователя www.google.com. Эта функциональность была отключена в Internet Explorer, а Mozilla Firefox и Opera выдают предупреждение и предлагают подтвердить переход на сайт. Но это не отменяет использование в HTML-теге <a> значения href, отличного от текста ссылки.

Ещё одна проблема была обнаружена при обработке браузерами Интернациональных Доменных Имён: адреса, визуально идентичные официальным, могли вести на сайты мошенников.

Обход фильтров

Фишеры часто вместо текста используют изображения, что затрудняет обнаружение мошеннических электронных писем антифишинговыми фильтрами. Но специалисты научились бороться и с этим видом фишинга. Так, фильтры почтовых программ могут автоматически блокировать изображения, присланные с адресов, не входящих в адресную книгу. К тому же появились технологии, способные обрабатывать и сравнивать изображения с сигнатурами однотипных картинок, используемых для спама и фишинга.

Веб-сайты

Обман не заканчивается на посещении жертвой фишингового сайта. Некоторые фишеры используют JavaScript для изменения адресной строки. Это достигается либо путём размещения картинки с поддельным URL поверх адресной строки либо закрытием настоящей адресной строки и открытием новой с поддельным URL.

Злоумышленник может использовать уязвимости в скриптах подлинного сайта. Этот вид мошенничества (известный как межсайтовый скриптинг) наиболее опасен, так как пользователь авторизуется на настоящей странице официального сайта, где всё (от веб-адреса до сертификатов) выглядит подлинным. Подобный фишинг очень сложно обнаружить без специальных навыков. Данный метод применялся в отношении PayPal в 2006 году.

Для противостояния антифишинговым сканерам фишеры начали использовать веб-сайты, основанные на технологии Flash. Внешне подобный сайт выглядит как настоящий, но текст скрыт в мультимедийных объектах.

Новые угрозы

Сегодня фишинг выходит за пределы интернет-мошенничества, а поддельные веб-сайты стали лишь одним из множества его направлений. Письма, которые якобы отправлены из банка, могут сообщать пользователям о необходимости позвонить по определённому номеру для решения проблем с их банковскими счетами. Эта техника называется вишинг (голосовой фишинг). Позвонив на указанный номер, пользователь заслушивает инструкции автоответчика, которые указывают на необходимость ввести номер своего счёта и PIN-код. К тому же вишеры могут сами звонить жертвам, убеждая их, что они общаются с представителями официальных организаций, используя фальшивые номера. В конечном счёте, человека также попросят сообщить его учётные данные.

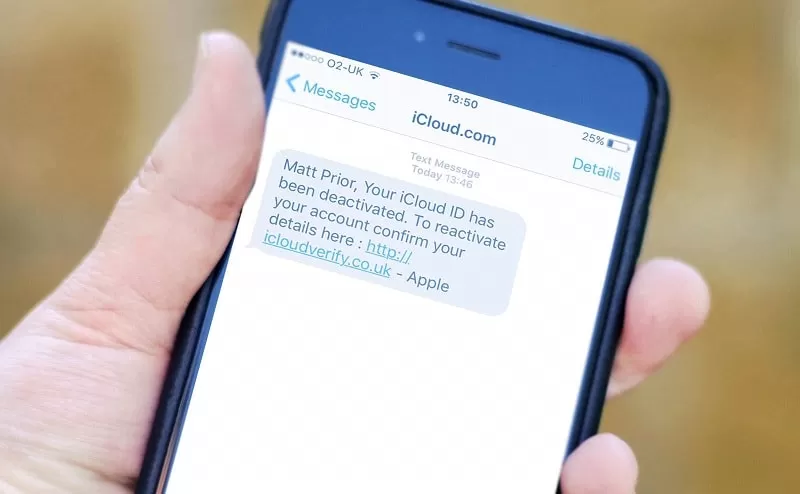

Набирает свои обороты и SMS-фишинг, также известный как смишинг (англ. SMiShing — от «SMS» и «фишинг»). Мошенники рассылают сообщения, содержащие ссылку на фишинговый сайт, — входя на него и вводя свои личные данные, жертва аналогичным образом передаёт их злоумышленникам. В сообщении также может говориться о необходимости позвонить мошенникам по определённому номеру для решения «возникших проблем».

Как защититься от фишинга?

Вот несколько советов, которые помогут вам защититься от фишинга:

1. Ни один сайт не будет требовать от вас пароля или логина. Во-первых, логин им должен быть известен. Во-вторых, неужели авторам сайтов нужен ваш пароль? Нет, конечно. Они могут менять данные или выполнять какие-либо действия и без этого. К примеру, если произошел взлом, то они самостоятельно меняют пароли и высылают их пользователям с пометкой «Это случайно сгенерированный пароль, после входа в сайт, обязательно поменяйте его».

2. Ссылки и файлы можно открывать только от проверенных источников. Кто бы это ни был, файлы необходимо повторно проверять антивирусом, ссылки лучше открывать через браузеры, где у вас не сохранено никаких паролей и данных.

Примечание: Советую к прочтению зачем могут быть нужны несколько браузеров.

4. Установите антивирус. Многие антивирусы уже давно умеют сканировать браузеры, поэтому их настоятельно рекомендуется устанавливать.

5. Используйте одноразовую почту для тестов. Если вы хотите изучить возможности какого-либо сервиса (особенно малоизвестного), то лучшим решением будет воспользоваться одноразовой почтой

Тут важно помнить, что создать реальный аккаунт вы всегда успеете

6. Внимательно изучайте информацию в письме (адрес отправителя, адреса ссылок и прочее). Суть в том, что имея пример исходного письма, очень легко сделать аналогичное (это как скопировать файл — проще некуда). Поэтому всегда проверяйте адрес отправителя, корректные ли адреса в ссылках и любую возможную информацию. К примеру, помните, что любой сайт, где вы зарегистрированы, знает ваш логин, поэтому общих фраз вроде «Уважаемый пользователь» не должно присутствовать, либо после этой фразы должно идти указание вашего логина или имени.

7. Наводите курсор мыши на ссылки и проверяйте адреса. Дело в том, что реальная ссылка и ее название могут отличаться. Однако, если навести курсор мышки на ссылку, то внизу в браузере отобразится реальный адрес ссылки. Это поможет вам проверить, совпадает ли адрес сайта с адресом в ссылке.

8. Всегда помните про здравую логику. Креативность фишинга может быть разной, поэтому здравая логика всегда будет полезной. Например, если вам пишут с сайта, о котором вы даже не слышали, то вряд ли стоит открывать подобные адреса. Или если вам пишут о каких-то случайно отправленных документах, к которым вы не имеете никакого отношения, то переходить по ссылкам не стоит (абстрактный пример — мало кто будет отправлять договора на поставку станков для дерева человеку, который в жизни не видел подобных станков).

Настоятельно советую к прочтению Мошенничество в интернете или памятка на непредвиденный случай.

Теперь, вы знаете что такое фишинг, каким он бывает и как вы можете защититься.

- Что такое руткиты и в чем их особенность?

- Что такое MAC адрес?

Лучшая защита от фишинга в Интернете

Чем меньше люди осведомлены о правилах работы организаций, за представителей которых выдают себя кибераферисты, тем большим успехом пользуются мошеннические схемы получения персональных данных. Сайты многих банков, платежных систем и других компаний, где фиксируется конфиденциальная информация, содержат развернутые предупреждения о том, что сообщать свои пароли, логины, номера счетов и прочее никому не следует и что работники компании не могут об этом попросить. Но люди продолжают попадаться на удочку фишеров.

Для борьбы с фишингом в Интернете была организована специальная группа под названием APWG – Anti-Phishing Working Group, объединяющая предприятия, являющиеся целью атак фишеров (в том числе крупные мировые банки), и разработчиков антивирусного, антиспамерского и антифишингового ПО (IT-компании). APWG проводит мероприятия по ознакомлению пользователей. Члены группы, число которых на сегодняшний день перевалило за 2500, постоянно обмениваются информацией о новых сайтах фишеров и схемах работы мошенников.

APWG с оптимизмом смотрит в будущее и надеется научить пользователей избегать подозрительных сайтов

Ведь удалось же привить людям осторожность при работе с письмами и файлами от неизвестных отправителей.. Против фишинга в Интернете предпринимаются и технические меры:

Против фишинга в Интернете предпринимаются и технические меры:

- браузеры собирают черные списки опасных сайтов и оповещают пользователя о вероятной угрозе;

- спам-фильтры почтовых служб всё время совершенствуются.

9 полезных советов по защите от фишинга:

Но, какими бы совершенными ни были программы, не следует полагаться на них целиком. Внимательность ничто не заменит. Не игнорируйте предупреждения вашего антивирусника или браузера, который распознал сайт как опасный. Кроме того, большинство пользователей не глядя устанавливают игры и софт, не читают скучные пользовательские соглашения, а это может быть небезопасно.

Какие еще разновидности фишинга встречаются в Интернете?

К сожалению, пока не разработано надежных методов защиты от фарминга. Всё, что может сделать рядовой пользователь, это иметь на своем устройстве антивирусную программу и критически относиться к входящей почте.

Вишинг (голосовой фишинг) – ещё одна угроза вашим персональным данным и кошельку. Аферисты отправляют жертве письмо о том, что её банковский счет в опасности и нужно срочно перезвонить по указанному номеру. Сделав это, человек натыкается на автоответчик или оператора, который требует продиктовать ему ПИН-код и номер банковской карты. Легко догадаться, что следующим шагом человек теряет свои деньги.

Важно! Политика безопасности банков не допускает подобных звонков! То есть работники кредитных организаций никогда не станут спрашивать, какой у вас пароль, логин или номер кредитки. Этот вопрос однозначно выдает мошенника.. Смишинг (или смс-фишинг) заключается в рассылке смс-сообщений, в которых содержится ссылка на фишинговый сайт

Отправитель маскируется под надежную известную контору и просит зайти на сайт, чтобы отправить через него свои данные, включая ПИН-код. Все средства с его карты после этого списываются, причем иногда даже за одно смс.

Смишинг (или смс-фишинг) заключается в рассылке смс-сообщений, в которых содержится ссылка на фишинговый сайт. Отправитель маскируется под надежную известную контору и просит зайти на сайт, чтобы отправить через него свои данные, включая ПИН-код. Все средства с его карты после этого списываются, причем иногда даже за одно смс.

В наше время некоторые банки переходят к более продвинутым способам обеспечения безопасности платежей, которые вступают в силу, например, тогда, когда в магазине человек пытается расплатиться за крупную покупку, превышающую установленный банком лимит. Ему может позвонить представитель банка и попросить назвать кодовое слово.

Однако специалисты по интернет-фишингу тоже не дремлют и изобретают всё новые алгоритмы выманивания личных данных: отслеживают, перехватывают и определяют телефонный номер жертвы, а затем выясняют проверочное слово. Зная его, они могут добраться до кредитки. Будьте внимательны к подобным звонкам.

Вас также может заинтересовать: Что такое SSL-сертификат и зачем он нужен владельцу сайта

Как защитить себя от фишинга?

К сожалению, нет такого инструмента, который бы гарантировал высокий уровень защиты от такого рода мошенников. Чтобы их избежать, нужно использовать несколько элементов. Наиболее важными из них являются здравый смысл и ограниченная уверенность в каждом сообщении. Помните, мы на переднем крае борьбы с преступниками и только от вас зависит, насколько эффективно вы сможете им противостоять.

Также рекомендуется использовать антивирусные программы, несмотря на то, что они не смогут указать, что просматриваемая электронная почта является фишинговой, но они смогут заблокировать некоторые небезопасные сайты и вложения. Уверен, что антивирусное ПО обязательно поможет вам защитить компьютеры и персональные данные.

Также важно использовать актуальное программное обеспечение, в частности операционные системы, потому что новые уязвимости и проблемы безопасности постоянно обнаруживаются разработчиками и обезвреживаются. Помните, что только использование самых последних версий ОС гарантирует получение своевременных обновлений безопасности

Хорошей практикой также является использование двухэтапной проверки личности пользователя в web-сервисах. Она широко используется в электронном банкинге, но доступна во все большем количестве сервисов и веб-сайтов. Двухэтапная (или двухкомпонентная) проверка состоит в вводе дополнительного кода в дополнение к традиционному паролю и логину

Код для входа может быть отправлен вам по электронной почте, в SMS или сгенерирован приложением, предоставленным поставщиком услуг. Существуют также сторонние программы, которые позволяют связывать учетные записи со многими веб-сайтами и создавать коды в одном месте, например, на вашем смартфоне.

Однако наиболее удобной формой двухэтапной проверки являются физические ключи безопасности U2F, которые устраняют необходимость переписывать пароли и коды в блокнот. Просто вставляете ключ в USB-порт компьютера, тем самым связываясь с поддерживаемыми службами для авторизации.

Фишинг представляет собой огромную угрозу, поскольку, согласно некоторым исследованиям, он является не только причиной потери денег многими пользователями, но и основной причиной утечки данных компаний. Однако, как мы показали в этой статье, в большинстве случаев намерения киберпреступников легко распознать и предотвратить их.

Как распознать фишинговое сообщение?

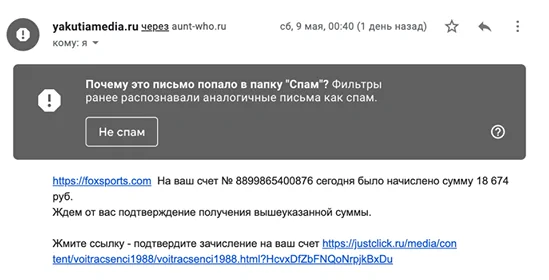

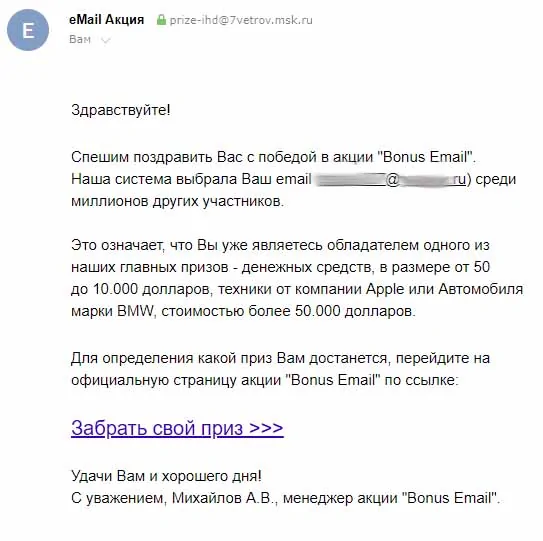

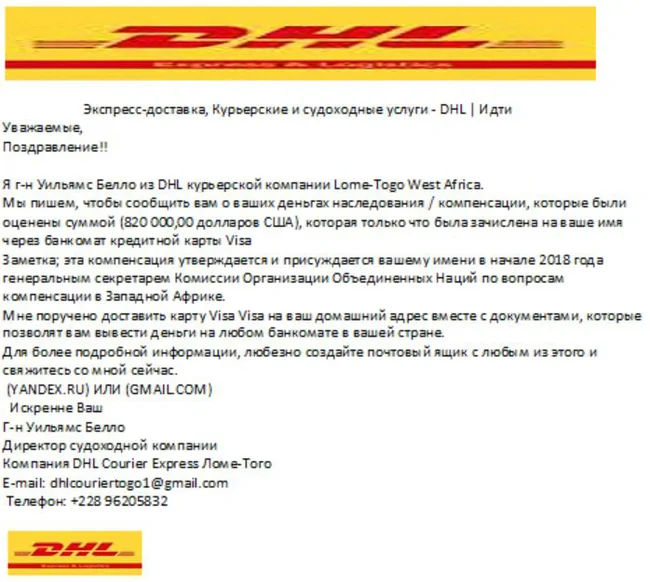

Предугадать действия мошенников не всегда просто, но если мы не позволяем себе увлечься и спокойно подходим к каждому и особенно подозрительному сообщению, проверяем его несколько элементов, то у нас есть хороший шанс не стать жертвой фишинга. Ниже приведены некоторые примеры вредоносных сообщений. В них будут указаны основные элементы фишинговых атак, которые должны помочь вам их распознать.

Обратите внимание на отправителя сообщения

В большинстве случаев мошенники не пытаются скрыть адрес, откуда поступают опасные сообщения, или неумело выдают себя за доверенного поставщика услуг. Приведенный пример ясно показывает, что в поле «От» отсутствует адрес из домена банка, как утверждают киберпреступники. Вместо этого вы можете найти домен *.com.ua или *.org.ua вместо *.ua, который используется финансовыми учреждениями, действующими в Украине. Иногда мошенники более хитры и используют адреса, похожие на службы, которые они олицетворяют, но отличаются от оригинала небольшими деталями, такими как содержание письма или аннотации к ним.

Проверьте адрес страницы, на которую ведет ссылка

Особое внимание в сообщениях электронной почты следует уделять адресам страниц, на которые они ссылаются. Вопреки внешнему виду, вам не нужно нажимать на них, чтобы увидеть, куда они вас перенесут

Просто наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом. Особое внимание следует уделять сайтам, не имеющим отношения к предоставляемой услуге.

Не увлекайтесь

Спешка никогда не бывает хорошим помощником. Тоже самое касается анализа полученных сообщений, которые приходят на нашу почту. Преступники часто пытаются заставить потенциальных жертв поторопиться и, конечно же, для того, чтобы спровоцировать ошибку. Они всячески стараются ограничить промежуток действия акции или розыгрыша, когда вы получите свой приз или денежное вознаграждение.

В некоторых случаях мошенники даже угрожают блокировкой учетной записи в каком-либо сервисе. Не обманывайтесь этим и всегда тщательно проверяйте подозрительные сообщения. Помните, что бесплатный сыр бывает только в мышеловке. К тому же организаторы розыгрышей и акций вряд ли будут блокировать вашу учетную запись. Им нужны подписчики и поклонники для других подобных акций.

Запрос конфиденциальных данных – это всегда афера

Основной принцип безопасности при электронной связи поставщиков услуг и их клиентов состоит в том, чтобы не отправлять конфиденциальные данные в переписке. Если вас попросят ввести логин и пароль для службы, потому что ваша учетная запись заблокирована или нечто подобное, вы можете быть уверены, что сообщение было отправлено преступниками. Однако, если у вас есть сомнения, пожалуйста, свяжитесь с поставщиком, к примеру, услуг телефонной связи, который рассеет любые ваши сомнения. Помните, ни банки, ни мобильные операторы или иные службы не имеют права заставлять вас отправлять им персональные данные.

Читать также: Почему в наше время без VPN в Интернет лучше не заходить

Трудности перевода

Значительная часть фишинговых кампаний подготовлена иностранными преступниками, которые не имеют представления о нашем языке. Они используют онлайн-сервисы для перевода содержимого электронных писем на русский или украинский языки, что часто оказывается довольно забавным. Такие сообщения не лишены грамматических ошибок, в них отсутствуют знаки препинания и куча неправильно написанных слов. Если вы заметили что-то подобное, можете без сомнений удалить сообщение.

Остерегайтесь вложений

Преступники также используют вредоносные программы для захвата конфиденциальных данных или взлома компьютеров и целых сетей. Механизм действия тот же и ограничен попыткой убеждения жертвы открыть вредоносное вложение. Чаще всего они скрыты в архивах ZIP или RAR и имеют форму исполняемых файлов EXE или BAT

Однако они также могут скрыть вредоносный код в макросах документов программ Microsoft Office или Google Docs, поэтому вам следует обратить на них внимание и выполнить сканирование с помощью антивирусной программы перед запуском

Если вы обращаете внимание на эти элементы при анализе подозрительных сообщений, скорее всего вас не одурачат преступники

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга

GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того

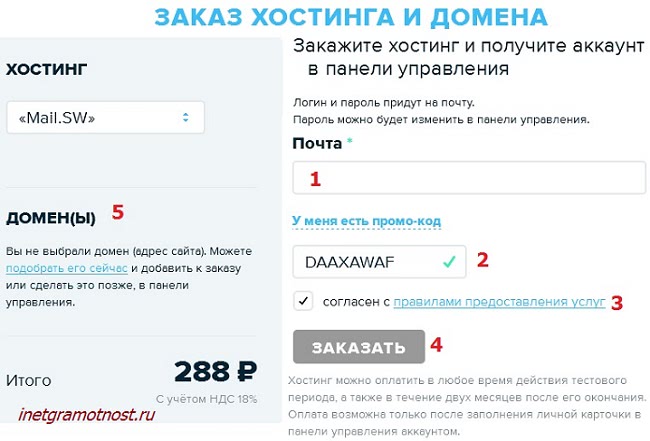

Установка GoPhish

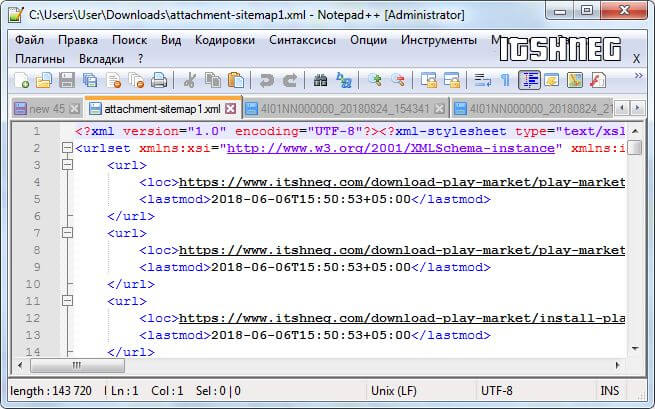

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| «.`FirstName` | Имя |

| «.`LastName` | Фамилия |

| «.`Position` | Должность |

| «.`From` | Отправитель |

| «.`TrackingURL` | url для отслеживания |

| «.`Tracker` | Картинка для отслеживания |

| «.`URL` | url страницы перехода |

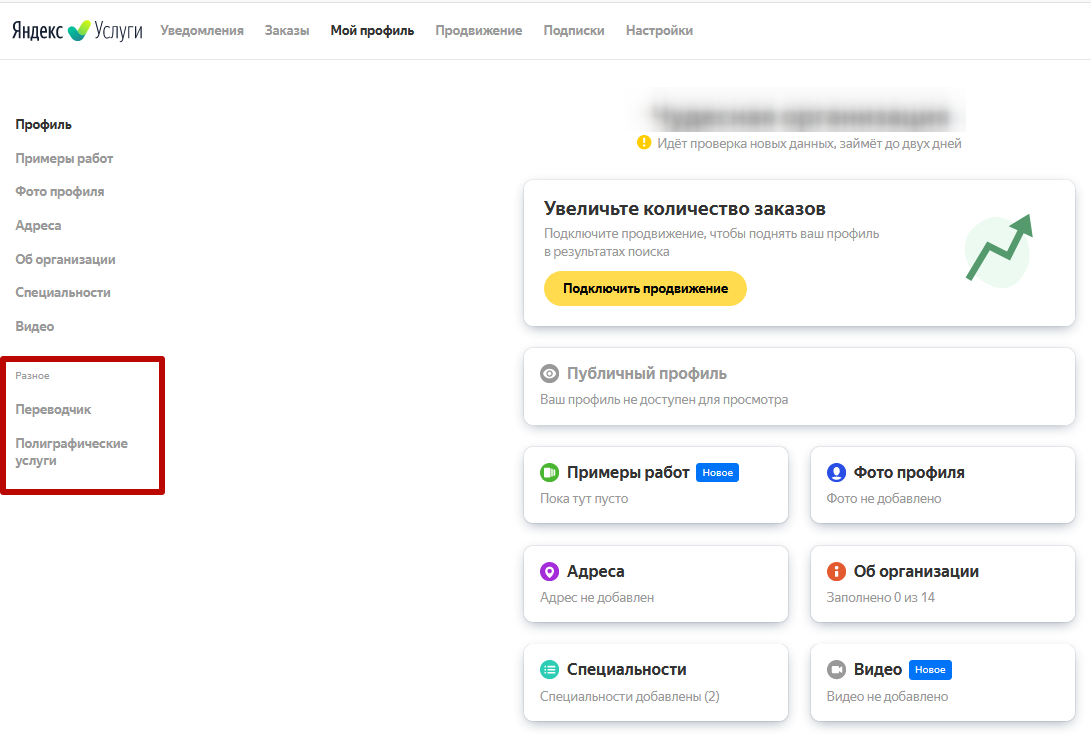

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

За результатами компании можно следить на вкладке «Dashboard».

Технические меры: продвинутые

- Внедрите средство для защиты от фишинговых атак в электронной почте (например, Cisco E-mail Security), включающее различные защитные меры (анализ репутации, антивирусный сканер, контроль типов вложений, обнаружение аномалий, обнаружение спуфинга, инспекция URL в ссылках, песочница и т.п.).

- Установите средства защиты на ПК (например, Cisco AMP for Endpoint) или мобильные устройства (например, Cisco Security Connector) для защиты от вредоносного кода, установленного на оконечном устройстве в результате успешной фишинговой атаки.

- Подпишитесь на фиды Threat Intelligence для получения оперативной информации о фишинговых доменах (например, Cisco Threat Grid или SpamCop).

- Используйте API для проверки доменов/отправителей в различных сервисах Threat Intelligence (например, Cisco Threat Grid, Cisco Umbrella и т.п.).

- Фильтруйте взаимодействие с C2 по различным протоколам — DNS (например, с помощью Cisco Umbrella), HTTP/HTTPS (например, с помощью Cisco Firepower NGFW или Cisco Web Security) или иных протоколов (например, с помощью Cisco Stealthwatch).

- Отслеживайте взаимодействие с Web для контроля кликов на ссылки в сообщениях, подгрузки вредоносного ПО при запуске вложений или для блокирования фишинга через социальные сети.

- Используйте плагины для почтовых клиентов для автоматизации взаимодействия со службой безопасности или производителем в случае обнаружения фишинговых сообщений, пропущенных системой защиты (например, Cisco E-mail Security plugin for Outlook).

- Интегрируйте систему динамического анализа файлов («песочницу») с системой защиты электронной почты для контроля вложений в сообщения электронной почты (например, Cisco Threat Grid).

- Интегрируйте ваш центр мониторинга безопасности (SOC) или систему расследования инцидентов (например, Cisco Threat Response) с системой защиты электронной почты для оперативного реагирования на фишинговые атаки.

Он слишком идеальный, чтобы быть настоящим

Все мы не идеальны. У настоящих людей всегда есть маленькие странности и чудачества. Реальный человек редко бывает похож на отполированный образ в Instagram. И это нормально! Мы любим друг друга несмотря на странности, ведь мы тоже не идеальны. Но если твой виртуальный собеседник выглядит слишком идеальным, будь аккуратней. Любители кэтфишинга создают идеальную виртуальную личность, которая должна заманить тебя в ловушку. Все его фотографии выглядят слишком хорошо и ваши интересы точно совпадают? Такое редко бывает в реальной жизни и есть шанс, что ты попала на крючок кэтфишира.

Как можно защититься от фишинга

Специалисты в первую очередь советуют пользователям сервисов научиться распознавать фишинг самостоятельно.

В ответ на письмо с просьбой «подтверждения» учетной записи или любой другой схожей просьбой эксперты советуют пользователям связаться с компанией, от имени которой отправлено сообщение, чтобы проверить его подлинность. Кроме того, рекомендуется самостоятельно вводить URL-адрес организации в адресную строку вместо использования любых гиперссылок.

Практически все подлинные сообщения сервисов содержат в себе упоминание некой информации, недоступной для фишеров, например, упоминание имени или последние цифры номера счета. При этом подозрения должны вызвать любые письма, не содержащие какой-либо конкретной личной информации.

Борьба с фишерами происходит также на техническом уровне:

- Об угрозах фишинга предупреждают браузеры, большинство из них ведет собственные списки фишинговых сайтов, после сверки с ними сервисы предупреждают пользователей о переходе на опасные сайты;

- Почтовые сервисы борются с фишингом в сообщениях, совершенствуя свои спам-фильтры и анализируя фишинговые письма;

- Крупные сервисы и компании также занимаются усложнением процедуры авторизации, предлагая пользователям дополнительную защиту личных данных.

Михаил Терешков, руководитель направления информационной безопасности АО «ЭР-Телеком Холдинг», в колонке на Rusbase привел такие эффективные, но простые для пользователя способы защиты от фишинга:

Вы обмениваетесь только текстовыми сообщениями

Если вы общаетесь только с помощью текстовых сообщений, тогда стоит задуматься о кэтфишинги. Социальные сети сделали общение намного проще. Ты можешь поговорить с любым человеком в любой точке мира. И нет причин обмениваться только текстовыми сообщениями. Сегодня у каждого человека есть Скайп и FaceTime. И конечно, вы всегда можешь поговорить по телефону. Нет причины, чтобы не воспользоваться этой возможностью. Но любители кэтфишинга стараются скрыть свою личность. И если спустя несколько недель вы еще не общались по Скайпу или телефону, тогда вероятно, что ты стала объектом кэтфишинга. Не забывай, серьезные отношения требуют личного общения. Я советую расширить границы общения и поговорить по телефону. Это поможет тебе убедиться, что твой избранник не мошенник.

Что такое фишинговый сайт?

Фишинговый сайт — это такой сайт, где либо расположен вирус, который активируется при открытии страницы в браузере, либо внешний дизайн напоминает или полностью копирует оригинальные сайты, либо пользователям якобы предоставляется услуга, для которой требуется ввод данных.

Второй же тип фишинга чаще распространен, так как распознать их в автоматическом режиме сложнее. В таких сайтах обычно полностью копируется дизайн оригинала, к примеру, почтового сервиса или социальной сети. Отличие лишь в том, что адрес у этого сайта немного иной, чем у оригинального. К примеру, повторяются буквы в названии (к примеру, вместо Ida-Freewares,ru могло быть Idda-Freewares). Соответственно, когда пользователь вводит свои логин и пароль, то они просто сохраняются в базе данных негодяев, а сайт выдает какие-либо правдоподобные ошибки в стиле «сервис временно недоступен» или «введен неправильный пароль».

Третий тип фишингово сайта обнаружить сложнее всего, так как сайт может быть сделан весьма качественно. Отличием от предыдущего типа является то, что сайт не требует ввода пароля или логина от чужих сайтов, он просит вас зарегистрироваться или совершить нечто подобное, с целью обязательного ввода ваших личных данных. Стоит отметить, что обещанные в сайте услуги могут даже оказываться, однако введенная вами информация будет сохранена у негодяев. К примеру, так собираются базы данных для спама по электронной почте.

Защита от фишинга

1. Все современные браузеры обладают возможностью информирования пользователей о подозрительном сайте. Называется эта функция — «Антифишинг». Поэтому всегда поддерживайте версию своего браузера в актуальном состоянии, постоянно устанавливая последние обновления. Также, в браузеры уже бывает встроен дополнительный механизм защиты от фишинга, как это сделано в Яндекс браузере.

2. Любой современный антивирус обладает функцией предупреждения и блокировки перехода на сомнительный портал. Пользуйтесь самыми последними антивирусными решениями.

3. Борьба почтовых служб с помощью специальных спам-фильтров, которыми обрабатывается электронное письмо перед тем как попасть к пользователю.

На самом деле существует много разных способов, благодаря которым можно защититься от фишинга, но самое проверенное — быть внимательным к тому где и что вы вводите. Не переходите по странным и не проверенным ссылкам. Если это письма из банка, то лучшим способом проверить информацию будет уточняющий звонок в сам банк

Обязательно обращайте внимание на адресную строку и адрес, на котором вы в данный момент находитесь, ведь адрес http://facebook.sait.com — только похож на адрес социальной сети, но на самом деле он является фишинговой составляющей сайта sait.com

Если же вы все таки ввели свой логин и пароль на ресурсе злоумышленников и только потом заметили, что это обман, то в кратчайшие сроки зайдите на настоящий сайт и измените те данные, которые вы вводили — пароль, по возможности логин, секретные вопросы для восстановления данных. Также, обязательно сообщите о том что произошло в службу поддержки ресурса. Обычно порталы делают массовую рассылку о попытке взлома пользовательских аккаунтов и о том, что пользователи могут получить письмо с мошеннической ссылкой.

Не забудьте поделиться ссылкой на статью ⇒

Что такое никнейм (ник)

В этом уроке я расскажу вам что такое никней (nickname) или коротко ник.

Что такое дорвей (входная страница) и дорген?

В этом уроке рассмотрим такие понятия как дорвей или входная страница и дорген.

Оперативная память компьютера

В этом уроке поговорим о том, что такое оперативная память компьютера.

Что такое логин, пароль и учетная запись (аккаунт)

В этом уроке я постараюсь донести до вас определение и значение трех понятий, таких как логин, пароль и учетная запись или аккаунт.

Что такое файл hosts

В этом уроке будем разбираться что такое файл hosts, где он находится, как его изменить и какой он должен быть в нормальном состоянии.