Информационная безопасность. виды угроз и защита информации

Содержание:

- 1.1 Угроза информационной безопасности

- Классификация

- Методики и публикации Microsoft по моделированию угроз

- Шаг 2. Определение источников угроз

- Угрозы безопасности информационных систем

- Информационная безопасность

- Документы Банка России о рисках информационной безопасности

- Шаг 3. Формирование списка уязвимостей объекта защиты

- Классификация видов угроз информационной безопасности

- Угрозы безопасности информации, АС и субъектов информационных отношений

- Преднамеренные информационные угрозы

- Шаг 6. Определение возможных киберфизических последствий

1.1 Угроза информационной безопасности

Широкое

внедрение информационных технологий

в нашу жизнь привело к появлению новых

угроз безопасности информации.

Угроза

информационной безопасности —

совокупность условий и факторов,

создающих опасность нарушения

информационной безопасности.

Известно

большое количество угроз безопасности

информации различного происхождения.

В литературных источниках дается

множество разнообразных классификаций,

где в качестве критериев деления

используются источники появления угроз,

виды порождаемых опасностей, степень

злого умысла и т.д. Одна из самых простых

классификаций (когда все множество

потенциальных угроз компьютерной

информации можно представить по природе

их возникновения) приведена на рисунке

1.

|

Угрозы безопасности |

||||||

|

Естественные |

Искусственные |

|||||

|

Природные |

Технические |

Непреднамеренные |

Преднамеренные |

Рисунок 1. Общая классификация

угроз безопасности.

Естественные

угрозы — это угрозы, вызванные воздействиями

на компьютерную систему и ее элементы

каких-либо физических процессов или

стихийных природных явлений, которые

не зависят от человека. Среди них можно

выделить:

природные — это ураганы, наводнения,

землетрясения, цунами, пожары, извержения

вулканов, снежные лавины, селевые

потоки, радиоактивные излучения,

магнитные бури;

технические — угрозы этой группы связаны

с надежностью технических средств

обработки информации.

Искусственные

угрозы — это угрозы компьютерной системы,

которые вызваны деятельностью человека.

Среди них можно выделить:

-

непреднамеренные угрозы, которые

вызваны ошибками людей при проектировании

компьютерной системы, а также в процессе

ее эксплуатации; -

преднамеренные угрозы, связанные с

корыстными устремлениями людей.

В

качестве нарушителя могут выступать

служащий, посетитель, конкурент, наемник.

Действия нарушителя могут быть обусловлены

разными мотивами: недовольство служащего

своей карьерой, взятка, любопытство,

конкурентная борьба, стремление

самоутвердиться любой ценой .

Выделяют

следующие основные причины сбоев и

отказа работы компьютеров:

-

нарушение физической и логической

целостности хранящихся в оперативной

и внешней памяти структур данных,

возникающие по причине старения или

преждевременного износа носителя; -

нарушения, возникающие в работе

аппаратных средств из-за старения или

преждевременного износа носителя; -

нарушение физической и логической

целостности хранящихся в оперативной

и внешней памяти средств данных,

возникшие по причине некорректных

использования ресурсов компьютера; -

нарушение, возникновение в работе

аппаратных средств из-за неправильного

использования или повреждения, в том

числе из-за неправильного использования

программных средств; -

не устраненные ошибки программных

средств, не выявленные в процессе

отладки испытаний, а также оставшейся

в аппаратных средствах после их

разработки .

Классификация

Угрозы информационной безопасности могут быть классифицированы по различным признакам:

- По аспекту информационной безопасности, на который направлены угрозы:

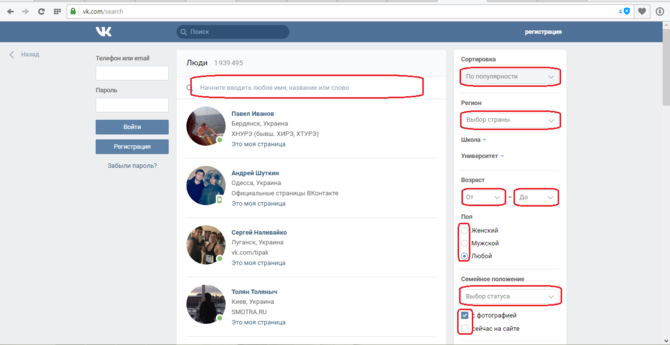

- Угрозы конфиденциальности (неправомерный доступ к информации). Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место, когда получен доступ к некоторой информации ограниченного доступа, хранящейся в вычислительной системе или передаваемой от одной системы к другой. В связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев работе программных и аппаратных средств. К информации ограниченного доступа относится государственная тайна и конфиденциальная информация (коммерческая тайна, персональные данные, профессиональные виды тайна: врачебная, адвокатская, банковская, служебная, нотариальная, тайна страхования, следствия и судопроизводства, переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений (тайна связи), сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации (ноу-хау) и др.).

- Угрозы целостности (неправомерное изменение данных). Угрозы нарушения целостности — это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами — от умышленных действий персонала до выхода из строя оборудования.

- Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей.

- По расположению источника угроз:

- Внутренние (источники угроз располагаются внутри системы);

- Внешние (источники угроз находятся вне системы).

- По размерам наносимого ущерба:

- Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба);

- Локальные (причинение вреда отдельным частям объекта безопасности);

- Частные (причинение вреда отдельным свойствам элементов объекта безопасности).

- По степени воздействия на информационную систему:

- Пассивные (структура и содержание системы не изменяются);

- Активные (структура и содержание системы подвергается изменениям).

- По природе возникновения:

- Естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека;

-

Искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют:

- Непреднамеренные (случайные) угрозы — ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники;

- Преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т. д. Преднамеренные угрозы обусловлены действиями людей. Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений.

Методики и публикации Microsoft по моделированию угроз

Security Development Lifecycleкаскадной модели разработки ПО («waterfall»)

- методология STRIDE;

- использование классификаторов угроз;

- использование деревьев угроз и шаблонов атак.

Методология STRIDE

- Spoofing Identity – «подмена личности». Нарушитель выдает себя за легитимного пользователя (например, украл логин/пароль) и выполняет от его имени вредоносные действия.

- Tampering with Data – «подделка данных». Нарушитель подделывает данные, которые ему доступны при работе Web-приложения. Это могут быть cookie, элементы HTTP-запросов и т.д.

- Repudiation – «отказ от транзакций». Нарушитель может отказаться от транзакций, когда на стороне Web-приложения не ведется достаточный аудит действий пользователей.

- Information Disclosure – «раскрытие чувствительной информации». Нарушитель старается раскрыть персональные данные других пользователей, аутентификационную информацию и т.д.

- Denial of Service – «отказ в обслуживании».

- Elevation of Privilege – «повышение привилегий».

- Damage Potential – какой ущерб будет нанесен, если угроза реализуется?

- Reproducibility – насколько просто реализовать угрозу?

- Exploitability – что требуется для того, чтобы выполнить атаку?

- Affected Users – сколько пользователей может пострадать от атаки?

- Discoverability – насколько просто злоумышленник может обнаружить угрозу?

Risk_DREAD = (DAMAGE + REPRODUCIBILITY + EXPLOITABILITY + AFFECTED USERS + DISCOVERABILITY) / 5

- 0 = ущерба не будет;

- 5 = ущерб будет лишь некоторой части системы или ограниченному объему данных;

- 10 = пострадает вся система или будут уничтожены все данные.

Шаг 2. Определение источников угроз

Согласно документам по защите КСИИ, в качестве источников угроз должны рассматриваться:

- нарушители (физические лица);

- аппаратные закладки;

- вредоносные программы;

- источники электромагнитных воздействий;

- технические средства регистрации, приема, съема, перехвата и фотографирования информации (далее — технические средства перехвата информации).

При определении угроз мы учитываем все типы источников, однако в первую очередь уделяем внимание оценке угроз, напрямую связанных с преднамеренными или случайными действиями нарушителей, так как реализация угроз, определяемых другими источниками, чаще всего подразумевает участие нарушителя. В зависимости от наличия у нарушителя права доступа в контролируемую зону или периметр сети объекта теплоэлектрогенераци будем рассматривать внешних и внутренних нарушителей

В зависимости от наличия у нарушителя права доступа в контролируемую зону или периметр сети объекта теплоэлектрогенераци будем рассматривать внешних и внутренних нарушителей.

При детализации угроз существенное значение имеет потенциал нарушителя, определяемый его возможностями и характером воздействия (преднамеренное или случайное воздействие).

Классификация нарушителей в зависимости от имеющихся возможностей с краткой характеристикой методов воздействия на объект защиты представлена в Таблице 3. Для внутренних нарушителей возможности каждого последующего типа нарушителя по умолчанию включает возможности предыдущего.

Таблица 3. Типы и возможности нарушителей

| Вид нарушителя | Характеристика имеющихся прав доступа | Способы реализации угроз воздействия | Характер воздействия |

| Внешний нарушитель | |||

| Произвольный внешний субъект (хакер, преступная группа, спецслужбы иностранных государств, конкуренты и др.) | Без каких-либо прав доступа к АСУ ТП или связанным с ней сетям и системам |

|

Преднамеренный |

| Разработчик | Доступ к исходным кодам ПО и прошивок отдельных аппаратных и (или) программных компонентов АСУ ТП |

|

Преднамеренный

Случайный |

| Внутренний нарушитель без права доступа к АСУ ТП | |||

| Обслуживающий персонал (охрана, уборщики), посетители | физический доступ в помещения с компонентами АСУ ТП | Случайный

Преднамеренный |

|

| Пользователь внешних сервисов | доступ к внешним сервисам и системам, связанным с АСУ ТП посредством программных интерфейсов |

|

Преднамеренный |

| Администратор внешних сервисов и внешней информационной инфраструктуры | доступ к сети и сетевому оборудованию |

|

Преднамеренный

Случайный |

| Внутренний нарушитель, авторизованный в АСУ ТП | |||

| Пользователь АСУ ТП (операторы, диспетчеры) | доступ к отдельным компонентам и функциям АСУ ТП |

|

Преднамеренный

Случайный |

| Администратор АСУ ТП | полный доступ к компонентам АСУ ТП и функциям конфигурирования, перепрограммирования и администрирования | Преднамеренный

Случайный |

|

| Внешние субъекты, занимающиеся обслуживанием АСУ ТП (например, интегратор, производитель) | полный удаленный доступ к компонентам АСУ ТП и функциям конфигурирования, перепрограммирования и администрирования | Преднамеренный

Случайный |

Расширение методики на шаге 2

При описании возможных типов нарушителей дополнительно могут рассматриваться следующие характеристики, влияющие на потенциал нарушителя:

- мотивация нарушителя (например, хулиганство, обида, достижение политических целей, получение денежной выгоды и т.д.);

- возможный уровень знаний и навыков нарушителя.

Кроме того, при формировании модели нарушителя полезно учитывать возможность нарушителя вступать в сговор с другими типами нарушителей (например, подкуп сотрудников), а также возможность изменения типа злоумышленника по мере реализации угроз, связанных с эскалацией привилегий, в тех случаях, когда в результате им получены соответствующие полномочия.

Указанные дополнения могут быть использованы для качественной оценки вероятности реализации угрозы.

Угрозы безопасности информационных систем

Существуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбор, модификация, утечка и уничтожение. Эти действия являются базовыми для дальнейшего рассмотрения.

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние.

Источниками внутренних угроз являются:• Сотрудники организации;

• Программное обеспечение;

• Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:• ошибки пользователей и системных администраторов;

• нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

• ошибки в работе программного обеспечения;

• отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:• Компьютерные вирусы и вредоносные программы;

• Организации и отдельные лица;

• Стихийные бедствия.

Формами проявления внешних угроз являются:• заражение компьютеров вирусами или вредоносными программами;

• несанкционированный доступ (НСД) к корпоративной информации;

• информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

• действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

• аварии, пожары, техногенные катастрофы.

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

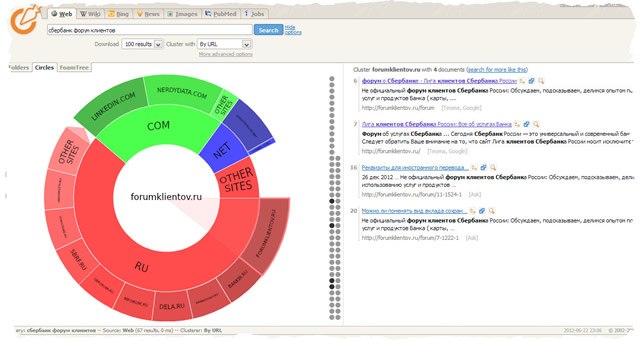

К информационным угрозам относятся:• несанкционированный доступ к информационным ресурсам;

• незаконное копирование данных в информационных системах;

• хищение информации из библиотек, архивов, банков и баз данных;

• нарушение технологии обработки информации;

• противозаконный сбор и использование информации;

• использование информационного оружия.

К программным угрозам относятся:• использование ошибок и «дыр» в ПО;

• компьютерные вирусы и вредоносные программы;

• установка «закладных» устройств;

К физическим угрозам относятся:• уничтожение или разрушение средств обработки информации и связи;

• хищение носителей информации;

• хищение программных или аппаратных ключей и средств криптографической защиты данных;

• воздействие на персонал;

К радиоэлектронным угрозам относятся:• внедрение электронных устройств перехвата информации в технические средства и помещения;

• перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:• закупки несовершенных или устаревших информационных технологий и средств информатизации;

• нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

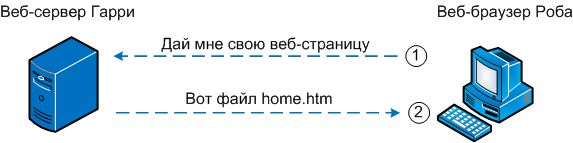

Рассмотрим модель сетевой безопасности и основные типы атак, которые могут осуществляться в этом случае. Затем рассмотрим основные типы сервисов и механизмов безопасности, предотвращающих такие атаки.

Информационная безопасность

На сегодняшний день существует множество определений информационной безопасности. Приведем лишь пару из них.

Информационная безопасность (англ. «Information security») – защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий, сопровождающихся нанесением ущерба владельцам или пользователям информации.

Информационная безопасность – обеспечение конфиденциальности, целостности и доступности информации.

Цель защиты информации – минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Документы Банка России о рисках информационной безопасности

- Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»

Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

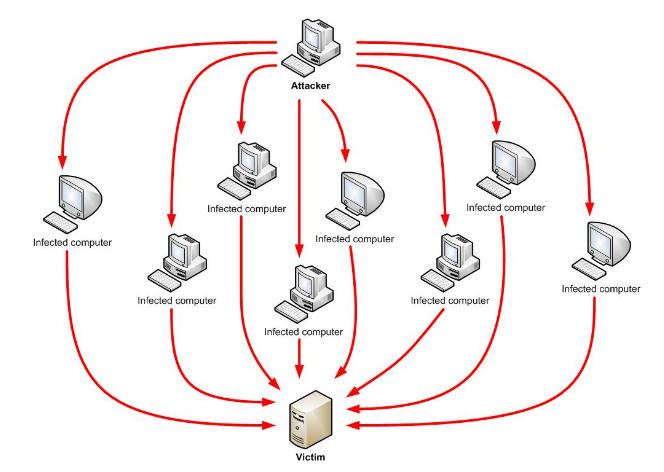

- Осуществление DoS/DDoS атак в отношении серверов ДБО.

- Кража персональной информации клиентов банка за счет фишинга через электронную почту.

- Кражи реквизитов платежных карт при помощи скиминговый атак и фальшивых банкоматов.

- Кража реквизитов доступа клиентов к системам ДБО при помощи социальной инженерии и телефонного мошенничества.

Указание Банка России от 10 декабря 2015 г. № 3889-У „Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- угроза несанкционированного доступа к персональным данным лицами, обладающими полномочиями в информационной системе персональных данных, в том числе в ходе создания, эксплуатации, технического обслуживания и (или) ремонта, модернизации, снятия с эксплуатации информационной системы персональных данных;

- угроза воздействия вредоносного кода, внешнего по отношению к информационной системе персональных данных;

- угроза использования методов социального инжиниринга к лицам, обладающим полномочиями в информационной системе персональных данных;

- угроза несанкционированного доступа к отчуждаемым носителям персональных данных;

- угроза утраты (потери) носителей персональных данных, включая переносные персональные компьютеры пользователей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в организации защиты персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в программном обеспечении информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты сетевого взаимодействия и каналов передачи данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты вычислительных сетей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей, вызванных несоблюдением требований по эксплуатации средств криптографической защиты информации.

Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»Процедура 1.Процедура 2.Процедура 3.Процедура 4.Процедура 5.Процедура 6.Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Шаг 3. Формирование списка уязвимостей объекта защиты

В большинстве случаев реализация угроз ИБ становится возможной из-за наличия у объекта защиты уязвимостей, которые могут быть связаны с недостатками как в программно-аппаратном обеспечении, так и в организации его защиты.

Анализ объекта защиты с точки зрения наличия уязвимостей обеспечивает максимальную полноту описания возможных угроз и помогает сформировать комплексный подход к построению системы защиты.

На основании документов КСИИ можно выделить следующие классы уязвимостей АСУ ТП:

- уязвимости системного и прикладного ПО;

- уязвимости аппаратного обеспечения;

- уязвимости протоколов сетевого взаимодействия;

- уязвимости, вызванные недостатками организации обеспечения ИБ систем АСУ ТП при эксплуатации и обслуживании систем АСУ ТП.

Отметим, что мы исключили из рассмотрения уязвимости, связанные с наличием технических каналов утечки информации, ввиду сложности и высокой стоимости технических средств, необходимых нарушителю для их эксплуатации.

Указанные выше классы уязвимостей являются общими для любых типов объектов защиты и могут быть конкретизированы с учетом специфики рассматриваемого объекта защиты. При этом каждый из основных компонентов объекта защиты должен рассматриваться в качестве потенциально уязвимого.

Пример детализации уязвимостей для АСУ ТП типового объекта теплоэлектрогенерации приведен в Таблице 4.

Таблица 4. Возможные уязвимости АСУ ТП типового объекта теплоэлектрогенерации

| Класс уязвимостей | Детализация уязвимостей для объекта теплоэлектрогенерации |

| Уязвимости системного и прикладного ПО |

|

| Уязвимости аппаратного обеспечения |

|

| Уязвимости протоколов сетевого взаимодействия | Открытые и незащищённые каналы связи между компонентами систем защиты и управления, а также между объектами силовой инфраструктуры, в том числе:

|

| Уязвимости, вызванные недостатками организации обеспечения ИБ систем АСУ ТП при эксплуатации и обслуживании систем АСУ ТП | Отсутствие или недостаточный уровень знаний в области ИБ у обслуживающего персонала, что проявляется в виде:

Отсутствие следования требованиям ИБ при проектировании решений, что обуславливает:

Проблемы разграничения и управления доступом подрядных организаций, связанные с необходимостью обеспечения временного доступа к ограниченному количеству оборудования без возможности влияния на остальные части системы, а также отмены такого доступа по окончании работ. Продолжительный срок службы уязвимых компонентов, вызванный сложностью модернизации оборудования и систем |

Расширение методики на шаге 3

При формировании списка уязвимостей могут учитываться имеющиеся результаты анализа защищенности и тестирования на проникновение, а также информация из общедоступных каталогов уязвимостей в соответствии с используемым на объекте защиты оборудованием и программным обеспечением.

Кроме того, для каждой уязвимости (или каждого класса уязвимостей) дополнительно может быть проведен анализ на наличие мер защиты, которые позволяют минимизировать или полностью исключить возможность использования уязвимостей для реализации угроз безопасности.

Классификация видов угроз информационной безопасности

Под «угрозой» в данном контексте подразумевают потенциально возможные действия, явления и процессы, которые способны привести к нежелательным последствиям или воздействиям на операционную систему или на сохраненную в ней информацию. В современном мире известно достаточно большое количество таких информационных угроз, виды которых классифицируют на основании одного из критериев.

Так, по природе возникновения выделяют:

- Естественные угрозы. Это те, которые возникли вследствие физических воздействий или стихийных явлений.

- Искусственные угрозы. К данному виду информационных угроз относятся все, которые связаны с действиями человека.

В соответствии со степенью преднамеренности угрозы подразделяются на случайные и преднамеренные.

В зависимости от непосредственного источника угрозы информационной безопасности могут быть природные (например, стихийные явления), человеческие (нарушение конфиденциальности информации путем ее разглашения), программно-аппаратные. Последний вид в свою очередь может разделяться на санкционированные (ошибки в работе операционных систем) и несанкционированные (взлом сайта и заражение вирусами) угрозы.

Угрозы безопасности информации, АС и субъектов информационных отношений

Под угрозой (вообще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию или другие компоненты АС может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности субъектов информационных отношений.

Нарушением безопасности (или просто нарушением) будем называть реализацию угрозы безопасности.

В настоящей работе предпринята попытка возможно более полного охвата угроз безопасности субъектов информационных отношений. Однако следует иметь ввиду, что научно-технический прогресс может привести к появлению принципиально новых видов угроз и что изощренный ум злоумышленника способен придумать новые способы преодоления систем безопасности, НСД к данным и дезорганизации работы АС.

Преднамеренные информационные угрозы

Этот вид угроз характеризуется динамичным характером и постоянным пополнением все новыми видами и способами целенаправленных действий нарушителей.

В данной сфере злоумышленники используют специальные программы:

- Вирусы — небольшие программы, которые самостоятельно копируются и распространяются в системе.

- Черви — активирующиеся при каждой загрузке компьютера утилиты. Подобно вирусам, они копируются и самостоятельно распространяются в системе, что приводит к ее перегрузке и блокировке работы.

- Троянские кони — скрытые под полезными приложениями вредоносные программы. Именно они могут пересылать злоумышленнику информационные файлы и разрушать программное обеспечение системы.

Но вредоносные программы не единственный инструмент преднамеренного вторжения. В ход идут также многочисленные методы шпионажа – прослушка, хищение программ и атрибутов защиты, взлом и хищение документов. Перехват паролей чаще всего производится с использованием специальных программ.

Шаг 6. Определение возможных киберфизических последствий

На данном шаге для каждой угрозы из перечня требуется определить состав возможных киберфизических последствий.

В Банке данных угроз в качестве последствий от реализации угроз рассматривается нарушение тех или иных свойств безопасности информации (конфиденциальности, целостности, доступности). Применительно к АСУ ТП наиболее критичным является нарушение таких свойств безопасности информации, как целостность и доступность, влекущее за собой негативные киберфизические последствия для функционирования объекта защиты в целом.

Например, киберфизическими последствиями от реализации угроз в отношении АСУ ТП электростанций могут быть:

- снижение качества обслуживания клиентов или отключение конечных и иных потребителей;

- потеря коммерчески критичной информации;

- снижение объемов выработки электроэнергии или временная остановка электрогенерации;

- возникновение аварийных ситуаций на энергогенерирующем объекте.

Для того чтобы определить возможные киберфизические последствия для каждой угрозы, следует опираться на информацию о функциональном назначении объекта воздействия угрозы или подсистемы, в которую он входит (см. шаг 1)

Это важно, так как последствия от реализации одной и той же угрозы, реализованной в отношении разных компонентов объекта защиты, могут различаться в зависимости от критичности выполняемых функций каждого компонента

Пример определения киберфизических последствий угроз в отношении АСУ ТП типового объекта теплоэлектрогенерации в зависимости от функциональной подсистемы, компоненты которой подвергаются воздействию угрозы, приведен в Таблице 6.

Таблица 6. Описание киберфизических последствий угроз в отношении АСУ ТП электростанций

| Подсистема | Возможные последствия при нарушении функционирования подсистемы |

| ХВО | |

| топливоподготовки и топливоподачи |

|

| управления котлоагрегатами |

|

| управления турбоагрегатами |

|

| вибродиагностики и измерения механических величин | |

| СДУ |

|

| РЗА | |

| управления электротехническим оборудованием |

|

| АИИС КУЭ и АСТУЭ | |

| РАС | |

| СОТИ АССО |

При анализе возможных последствий нужно учитывать, что некоторые угрозы не приводят к каким-либо киберфизическим последствиям, однако могут повлечь за собой реализацию других угроз, которые уже напрямую влияют на технологические и бизнес-процессы организации.