Фишинг, вишинг, смишинг, фарминг

Содержание:

- Он слишком идеальный, чтобы быть настоящим

- Фишинг в действии

- Технические меры: продвинутые

- Виды фишинга в интернете

- Техника фишинга

- Происхождение термина “фишинг”

- Как защититься от фишинга?

- История

- Что такое фарминг

- Как сделать так, чтобы не попасться на фишинг-атаку

- Ошибка № 2: переходить по ссылкам из сообщений от незнакомых адресатов

- Не доверяй и проверяй

- Виды фишинга

- Обучение

Он слишком идеальный, чтобы быть настоящим

Все мы не идеальны. У настоящих людей всегда есть маленькие странности и чудачества. Реальный человек редко бывает похож на отполированный образ в Instagram. И это нормально! Мы любим друг друга несмотря на странности, ведь мы тоже не идеальны. Но если твой виртуальный собеседник выглядит слишком идеальным, будь аккуратней. Любители кэтфишинга создают идеальную виртуальную личность, которая должна заманить тебя в ловушку. Все его фотографии выглядят слишком хорошо и ваши интересы точно совпадают? Такое редко бывает в реальной жизни и есть шанс, что ты попала на крючок кэтфишира.

Фишинг в действии

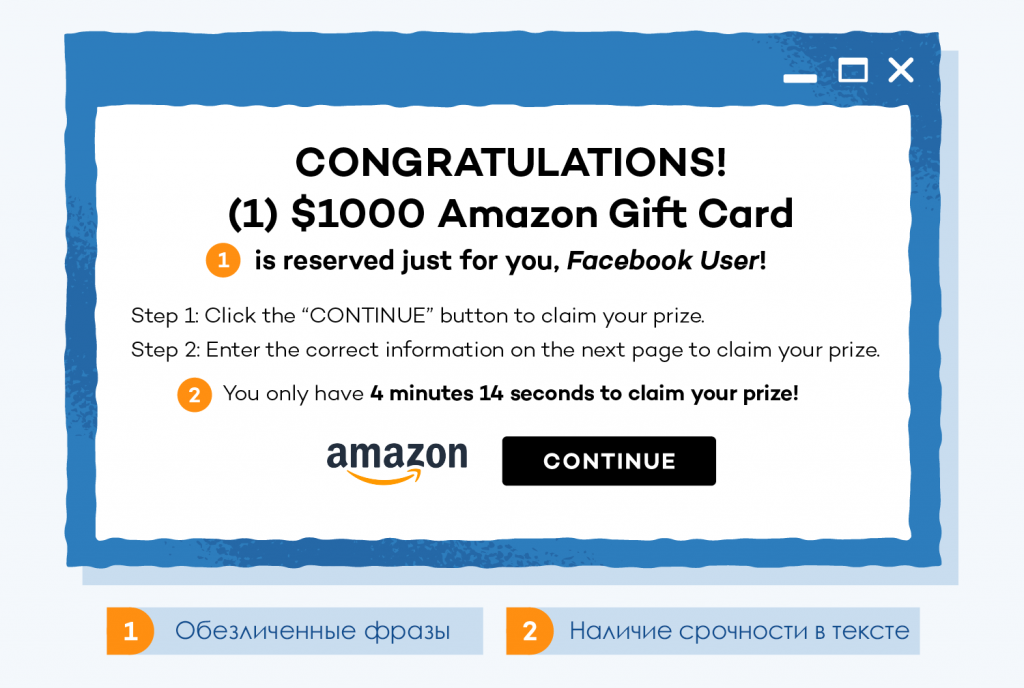

Для преступников важно вывести свою жертву из равновесия, добившись того, чтобы она в спешке принимала неверные решения, а уже потом думала о своих поступках. Например, злоумышленники могут сообщить пользователю, что если он срочно не перейдет по такой-то ссылке, то его счет будет заблокирован и т.д

Стоит заметить, что пойти на поводу у жуликов могут даже те, кто знает о возможных видах фишинга

Например, злоумышленники могут сообщить пользователю, что если он срочно не перейдет по такой-то ссылке, то его счет будет заблокирован и т.д. Стоит заметить, что пойти на поводу у жуликов могут даже те, кто знает о возможных видах фишинга.

Как правило, в качестве «приманки» преступники используют электронные письма или сообщения. При этом подобные уведомления обычно выглядят «официально», в результате чего пользователь относится к ним со всей серьезностью.

В таких письмах человека, под разным предлогом, просят перейти на указанный сайт, а затем ввести логин и пароль для авторизации. В результате, как только вы вводите свои личные данные на поддельном сайте, о них сразу же узнают фишеры.

Даже если для входа в платежную систему вам требуется дополнительно ввести пароль, присланный на телефон, вас «уговорят» прописать его и на фишинговом сайте.

Технические меры: продвинутые

- Внедрите средство для защиты от фишинговых атак в электронной почте (например, Cisco E-mail Security), включающее различные защитные меры (анализ репутации, антивирусный сканер, контроль типов вложений, обнаружение аномалий, обнаружение спуфинга, инспекция URL в ссылках, песочница и т.п.).

- Установите средства защиты на ПК (например, Cisco AMP for Endpoint) или мобильные устройства (например, Cisco Security Connector) для защиты от вредоносного кода, установленного на оконечном устройстве в результате успешной фишинговой атаки.

- Подпишитесь на фиды Threat Intelligence для получения оперативной информации о фишинговых доменах (например, Cisco Threat Grid или SpamCop).

- Используйте API для проверки доменов/отправителей в различных сервисах Threat Intelligence (например, Cisco Threat Grid, Cisco Umbrella и т.п.).

- Фильтруйте взаимодействие с C2 по различным протоколам — DNS (например, с помощью Cisco Umbrella), HTTP/HTTPS (например, с помощью Cisco Firepower NGFW или Cisco Web Security) или иных протоколов (например, с помощью Cisco Stealthwatch).

- Отслеживайте взаимодействие с Web для контроля кликов на ссылки в сообщениях, подгрузки вредоносного ПО при запуске вложений или для блокирования фишинга через социальные сети.

- Используйте плагины для почтовых клиентов для автоматизации взаимодействия со службой безопасности или производителем в случае обнаружения фишинговых сообщений, пропущенных системой защиты (например, Cisco E-mail Security plugin for Outlook).

- Интегрируйте систему динамического анализа файлов («песочницу») с системой защиты электронной почты для контроля вложений в сообщения электронной почты (например, Cisco Threat Grid).

- Интегрируйте ваш центр мониторинга безопасности (SOC) или систему расследования инцидентов (например, Cisco Threat Response) с системой защиты электронной почты для оперативного реагирования на фишинговые атаки.

Виды фишинга в интернете

В зависимости от вида онлайн-атаки, цели

мошенников и методики, выделают несколько основных видов фишинга:

- Почтовые атаки. Получение информации происходит путем рассылки электронных писем с вредоносными ссылками.

- Веб-атаки. По популярности данный метод сравним с почтовым видом атак. Приглашение пользователей на мошеннические сайты происходит через автоматическую рассылку сообщений.

- Комбинированный вариант. Предполагает одновременное использование сразу двух методик.

- «Гарпунный» метод. Частный вариант атаки мошенников, основной целью которой становится определенное лицо или компания.

- «Охота на китов» – ещё одна популярная методика онлайн-мошенничества, целями которой выступают крупные деятели и бизнесмены. Очень часто моменту атаки предшествует длительная подготовка: распознавание личных качеств жертвы мошенников, привычек, посещаемых сайтов и ресурсов.

На сегодняшний день существует множество

методик для защиты от мошенников, однако обманщики также постоянно

совершенствуют свои действия. И об этом стоит помнить всегда.

Техника фишинга

Социальная инженерия

Основная статья: Социальная инженерия

Человек всегда реагирует на значимые для него события. Поэтому фишеры стараются своими действиями встревожить пользователя и вызвать его немедленную реакцию

Поэтому, к примеру, электронное письмо с заголовком «чтобы восстановить доступ к своему банковскому счёту …», как правило, привлекает внимание и заставляет человека пройти по веб-ссылке для получения более подробной информации.

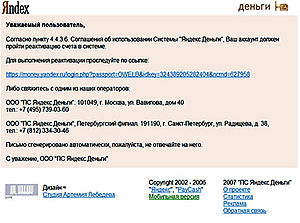

Веб-ссылки

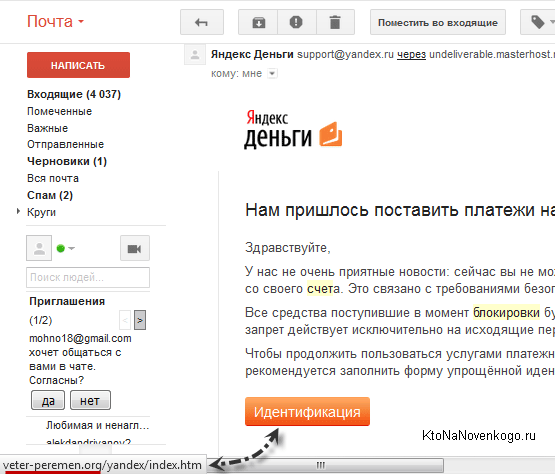

Пример фишингового письма от платёжной системы Яндекс.Деньги, где внешне подлинная веб-ссылка ведёт на фишинговый сайт

Большинство методов фишинга сводится к тому, чтобы замаскировать поддельные ссылки на фишинговые сайты под ссылки настоящих организаций. Адреса с опечатками или субдомены часто используются мошенниками.

Например http://www.yourbank.example.com/ похож на адрес банка Yourbank, а на самом деле он ссылается на фишинговую составляющую сайта example.com. Другая распространённая уловка заключается в использовании внешне правильных ссылок, в реальности ведущих на фишинговый сайт. Например, http://ru.wikipedia.org/wiki/Правда приведёт не на статью «Правда», а на статью «Ложь».

Один из старых методов обмана заключается в использовании ссылок, содержащих символ «@», который применяется для включения в ссылку имени пользователя и пароля. Например, ссылка http://www.google.com@members.tripod.com/ приведёт не на www.google.com, а на members.tripod.com от имени пользователя www.google.com. Эта функциональность была отключена в Internet Explorer, а Mozilla Firefox и Opera выдают предупреждение и предлагают подтвердить переход на сайт. Но это не отменяет использование в HTML-теге <a> значения href, отличного от текста ссылки.

Ещё одна проблема была обнаружена при обработке браузерами Интернациональных Доменных Имён: адреса, визуально идентичные официальным, могли вести на сайты мошенников.

Обход фильтров

Фишеры часто вместо текста используют изображения, что затрудняет обнаружение мошеннических электронных писем антифишинговыми фильтрами. Но специалисты научились бороться и с этим видом фишинга. Так, фильтры почтовых программ могут автоматически блокировать изображения, присланные с адресов, не входящих в адресную книгу. К тому же появились технологии, способные обрабатывать и сравнивать изображения с сигнатурами однотипных картинок, используемых для спама и фишинга.

Веб-сайты

Обман не заканчивается на посещении жертвой фишингового сайта. Некоторые фишеры используют JavaScript для изменения адресной строки. Это достигается либо путём размещения картинки с поддельным URL поверх адресной строки либо закрытием настоящей адресной строки и открытием новой с поддельным URL.

Злоумышленник может использовать уязвимости в скриптах подлинного сайта. Этот вид мошенничества (известный как межсайтовый скриптинг) наиболее опасен, так как пользователь авторизуется на настоящей странице официального сайта, где всё (от веб-адреса до сертификатов) выглядит подлинным. Подобный фишинг очень сложно обнаружить без специальных навыков. Данный метод применялся в отношении PayPal в 2006 году.

Для противостояния антифишинговым сканерам фишеры начали использовать веб-сайты, основанные на технологии Flash. Внешне подобный сайт выглядит как настоящий, но текст скрыт в мультимедийных объектах.

Новые угрозы

Сегодня фишинг выходит за пределы интернет-мошенничества, а поддельные веб-сайты стали лишь одним из множества его направлений. Письма, которые якобы отправлены из банка, могут сообщать пользователям о необходимости позвонить по определённому номеру для решения проблем с их банковскими счетами. Эта техника называется вишинг (голосовой фишинг). Позвонив на указанный номер, пользователь заслушивает инструкции автоответчика, которые указывают на необходимость ввести номер своего счёта и PIN-код. К тому же вишеры могут сами звонить жертвам, убеждая их, что они общаются с представителями официальных организаций, используя фальшивые номера. В конечном счёте, человека также попросят сообщить его учётные данные.

Набирает свои обороты и SMS-фишинг, также известный как смишинг (англ. SMiShing — от «SMS» и «фишинг»). Мошенники рассылают сообщения, содержащие ссылку на фишинговый сайт, — входя на него и вводя свои личные данные, жертва аналогичным образом передаёт их злоумышленникам. В сообщении также может говориться о необходимости позвонить мошенникам по определённому номеру для решения «возникших проблем».

Происхождение термина “фишинг”

Интересным является происхождение термина фишинг (phishing). Большая часть источников ссылаются на корни английского слова fishing, которое можно перевести как ловить рыбу, или выуживать, что и правда очень точно описывает интернет мошенничество. Единственно, что является непонятным, почему вместо первой буквы f стоит буквосочетание ph. Кстати не в каждом англо-русском словаре можно отыскать слово phishing, только достаточно новые современные словари имеют его в наличии, такой термин присутствует и переводят его просто как фишинг. Понятно, что когда речь идет о рыбной ловле, используют слово fishing, а когда подразумевают мошенничество в интернете в интернете, то применяется термин phishing.

Популярная интернет энциклопедия «Википедия» этот факт объясняет это тем, что будто термин phishing ведет происхождение “от двух английских слов: password – пароль и fishing –выуживание, то есть выуживание паролей”. Выглядит достаточно логичным такое объяснение происхождения этого слово, если бы не одно “но”. Рasswоrd не имеет буквы «h», отсюда становится неясно откуда она взялась в слове phishing.

Поэтому более правдоподобным кажется утверждение, что составными частями нового термина phishing, который используют чтобы определить шпионские действия по выуживанию личных финансовых данных, есть два английских слова: phreaker и fishing.

Слово “phreaker” тоже сложно найти в словарях, потому, что это специализированный термин, сленг, который применяют чтобы определить людей, досконально изучивших структуру телефонных линий связи и которые пользуются этими знаниями в незаконных операциях. Говоря на современном языке фрикеры это телефонные хакеры.

Еще чаще фишинг происходит в ходе атак, применяя методы социальной разработки. Фишеры могут попытаться напугать клиента, продумав критическую причину, чтобы он сообщил персональные данные. Содержание угроз передает сообщения. Например, заблокировать учетную запись в случае отказа выполнить получателем требований указанных в сообщении (если Вы не сообщите о своих данных в течение недели, Ваша учетная запись будет заблокирована). Часто, причина, по которой пользователь предположительно должен выпустить конфиденциальную информацию по вызову Фишера, является улучшение системы антифишинга (если Вы хотите защитить себя от фишинга, перейти по этой ссылке и ввести вход в систему и пароль).

Веб-сайты фишинга, в среднем, существуют около 5 дней. Поскольку антифишинг фильтрует достаточно быстро полученную информацию о новых угрозах, Фишер должен регистрировать все новые и новые веб-сайты. Их появление постоянно, т.е. оно соответствует официальному сайту, под которым жулики пытаются подделать веб-сайт.

Посетив поддельный веб-сайт и произведя вход в систему с помощью логина и пароля в соответствующих строках – пользователи предоставляют данные спекулянтам, которые получают доступ в лучшем случае к его почтовому ящику в худшем — в электронную учетную запись. Кассовые счета жертв фишера, фишер обналичивает не самостоятельно так как практически трудно выполнить его не привлекая внимания к человеку, который занят обналичиванием их. Поэтому имея персональные данные, большинство фишеров перепродают их другим жуликам, занятым схемами денежных переводов из учетных записей.

Самые частые жертвы фишинга — банки, поставщики услуг электронного платежа, аукционы. Значит мошенников интересуют те самые персональные данные, которые предоставляют доступ к деньгам. Однако, кража персональных данных из электронной почты также популярна — эти данные могут быть полезны для тех, кто создает вирусы или создает сеть зомби.

Как защититься от фишинга?

Вот несколько советов, которые помогут вам защититься от фишинга:

1. Ни один сайт не будет требовать от вас пароля или логина. Во-первых, логин им должен быть известен. Во-вторых, неужели авторам сайтов нужен ваш пароль? Нет, конечно. Они могут менять данные или выполнять какие-либо действия и без этого. К примеру, если произошел взлом, то они самостоятельно меняют пароли и высылают их пользователям с пометкой «Это случайно сгенерированный пароль, после входа в сайт, обязательно поменяйте его».

2. Ссылки и файлы можно открывать только от проверенных источников. Кто бы это ни был, файлы необходимо повторно проверять антивирусом, ссылки лучше открывать через браузеры, где у вас не сохранено никаких паролей и данных.

Примечание: Советую к прочтению зачем могут быть нужны несколько браузеров.

4. Установите антивирус. Многие антивирусы уже давно умеют сканировать браузеры, поэтому их настоятельно рекомендуется устанавливать.

5. Используйте одноразовую почту для тестов. Если вы хотите изучить возможности какого-либо сервиса (особенно малоизвестного), то лучшим решением будет воспользоваться одноразовой почтой

Тут важно помнить, что создать реальный аккаунт вы всегда успеете

6. Внимательно изучайте информацию в письме (адрес отправителя, адреса ссылок и прочее). Суть в том, что имея пример исходного письма, очень легко сделать аналогичное (это как скопировать файл — проще некуда). Поэтому всегда проверяйте адрес отправителя, корректные ли адреса в ссылках и любую возможную информацию. К примеру, помните, что любой сайт, где вы зарегистрированы, знает ваш логин, поэтому общих фраз вроде «Уважаемый пользователь» не должно присутствовать, либо после этой фразы должно идти указание вашего логина или имени.

7. Наводите курсор мыши на ссылки и проверяйте адреса. Дело в том, что реальная ссылка и ее название могут отличаться. Однако, если навести курсор мышки на ссылку, то внизу в браузере отобразится реальный адрес ссылки. Это поможет вам проверить, совпадает ли адрес сайта с адресом в ссылке.

8. Всегда помните про здравую логику. Креативность фишинга может быть разной, поэтому здравая логика всегда будет полезной. Например, если вам пишут с сайта, о котором вы даже не слышали, то вряд ли стоит открывать подобные адреса. Или если вам пишут о каких-то случайно отправленных документах, к которым вы не имеете никакого отношения, то переходить по ссылкам не стоит (абстрактный пример — мало кто будет отправлять договора на поставку станков для дерева человеку, который в жизни не видел подобных станков).

Настоятельно советую к прочтению Мошенничество в интернете или памятка на непредвиденный случай.

Теперь, вы знаете что такое фишинг, каким он бывает и как вы можете защититься.

- Что такое руткиты и в чем их особенность?

- Что такое MAC адрес?

История

Техника фишинга была подробно описана в 1987 году, а сам термин появился 2 января 1996 года в новостной группе alt.online-service.America-Online сети Usenet, хотя возможно его более раннее упоминание в хакерском журнале .

Ранний фишинг на AOL

Фишинг на AOL тесно связан с варез-сообществом, занимавшимся распространением программного обеспечения с нарушением авторского права, мошенничеством с кредитными картами и другими сетевыми преступлениями. После того, как в 1995 году AOL приняла меры по предотвращению использования поддельных номеров кредитных карт, злоумышленники занялись фишингом для получения доступа к чужим аккаунтам.

Фишеры представлялись сотрудниками AOL и через программы мгновенного обмена сообщениями обращались к потенциальной жертве, пытаясь узнать её пароль. Для того, чтобы убедить жертву, использовались такие фразы, как «подтверждение аккаунта», «подтверждение платёжной информации». Когда жертва говорила пароль, злоумышленник получал доступ к данным жертвы и использовал её аккаунт в мошеннических целях и при рассылке спама. Фишинг достиг таких масштабов, что AOL добавила ко всем своим сообщениям фразу: «Никто из работников AOL не спросит Ваш пароль или платёжную информацию».

После 1997 года AOL ужесточила свою политику в отношении фишинга и вареза и разработала систему оперативного отключения мошеннических аккаунтов. В то же время многие фишеры, по большей части подростки, уже переросли свою привычку, и фишинг на серверах AOL постепенно сошёл на нет.

Переход к финансовым учреждениям

Захват учётных записей AOL, позволявший получить доступ к данным кредитной карты, показал, что платёжные системы и их пользователи также уязвимы. Первой известной попыткой стала атака на платёжную систему e-gold в июне 2001 года, второй стала атака, прошедшая вскоре после теракта 11 сентября. Эти первые попытки были лишь экспериментом, проверкой возможностей. А уже в 2004 году фишинг стал наибольшей опасностью для компаний, и с тех пор он постоянно развивается и наращивает потенциал.

Фишинг сегодня

Диаграмма роста числа зафиксированных случаев фишинга

Целью фишеров сегодня являются клиенты банков и электронных платёжных систем. В США, маскируясь под Службу внутренних доходов, фишеры собрали значительные данные о налогоплательщиках. И если первые письма отправлялись случайно, в надежде на то, что они дойдут до клиентов нужного банка или сервиса, то сейчас фишеры могут определить, какими услугами пользуется жертва, и применять целенаправленную рассылку. Часть последних фишинговых атак была направлена непосредственно на руководителей и иных людей, занимающих высокие посты в компаниях.

Фишинг стремительно набирает свои обороты, но оценки ущерба сильно разнятся: по данным компании Gartner, в 2004 году жертвы фишеров потеряли 2,4 млрд долларов США, в 2006 году ущерб составил 2,8 млрд долларов, в 2007 — 3,2 миллиарда; в одних лишь Соединённых Штатах в 2004 году жертвами фишинга стали 3,5 миллиона человек, к 2008 году число пострадавших от фишинга в США возросло до 5 миллионов.

Что такое фарминг

Классический фишинг со ссылками на сомнительные ресурсы постепенно становится менее эффективным. Опытные пользователи веб-сервисов обычно уже осведомлены об опасности, которую может нести ссылка на подозрительный сайт и проявляют осмотрительность, получив странное письмо или уведомление. Заманить жертву в свои сети становится все труднее.

В качестве ответа на снижение результативности традиционных атак злоумышленниками был придуман фарминг — скрытое перенаправление на мошеннические сайты.

Суть фарминга состоит в том, что на первом этапе в компьютер жертвы тем или иным образом внедряется троянская программа. Она зачастую не распознается антивирусами, ничем себя не проявляет и ждет своего часа. Вредонос активируется лишь тогда, когда пользователь самостоятельно, без всякого внешнего воздействия, решает зайти на интересующую преступников страницу в интернете. Чаще всего это сервисы онлайн-банкинга, платежные системы и прочие ресурсы, осуществляющие денежные транзакции. Здесь-то и происходит процесс подмены: вместо проверенного, часто посещаемого сайта хозяин зараженного компьютера попадает на фишинговый, где, ничего не подозревая, указывает нужные хакерам данные. Делается это с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании. Такой вид мошенничества особенно опасен из-за трудности его обнаружения.

Как сделать так, чтобы не попасться на фишинг-атаку

В принципе, проблема фишинга сейчас волнует многих и с ней стараются по мере сил бороться. Например, большинство современных браузеров предупреждают вас при попадании на фейковый сайт (если он уже имеется в их базе). То же самое можно сказать про популярные сервисы электронной почты — при появлении в вашем ящике подозрительных писем, при их открытии вы можете увидеть предупреждение о таящейся в них возможной опасности.

То есть адрес в тексте ссылки указан правильный, но вести он будет на поддельный сайт. Реализуется это тривиально. Например, эта ссылка: Yandex.ru приведет вас не на оф.сайт Яндекса, а на мою статью про эту поисковую систему. Если понимаете как работают гиперссылки в языке Html, то это для вас не секрет.

Точно так же можно проверить куда приведет вас нажатие по кнопке из электронного письма, ибо кнопка — это тоже гиперссылка, но вместо текста в ней используется картинка (изображающая кнопку):

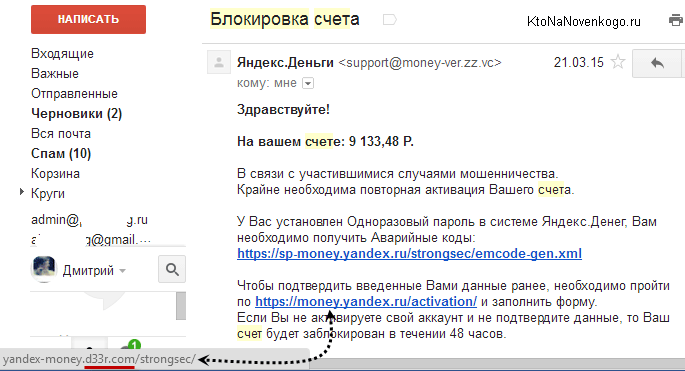

Но проблема в том, что злоумышленники не стишки рассылают, а письма, которые должны вас обязательно взволновать и принудить к немедленным действиям. Думать при этом не очень получается, ибо нервная система получила встряску. Посему такую мелочь, как проверить ссылку, по которой вы совершаете переход, мы просто забываем (на себе проверено). А в случае СМС сообщения, так вообще это будет сложно сделать, равно как и номер присланного телефона проверить на фейк.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Использую для заработка

Ошибка № 2: переходить по ссылкам из сообщений от незнакомых адресатов

Николай решил, что получил письмо от онлайн-магазина — он увидел знакомое название и логотип в тексте письма. Но адрес отправителя он не проверил.

Как действуют преступники

Иногда обманщики даже не заморачиваются с похожим адресом, так как зачастую он скрыт от глаз пользователя. Просто указывают название магазина как имя отправителя — именно его и видит получатель

Подмену проверить легко, но не все обращают внимание на такие детали.

Мошенники заманивают людей на фишинговые сайты не только через электронную почту, но и через мессенджеры и социальные сети. Вам может прийти сообщение от знакомого, который предлагает перейти по ссылке. Но может оказаться, что его аккаунт взломали.

Иногда преступники даже не стараются мимикрировать под кого-то другого. Вместо этого они запускают свой собственный бизнес-проект. И создают видимость, что проводят викторины с гарантированным выигрышем, анкетирование за вознаграждение или рассылают видео для взрослых.

В текст письма или сообщения они добавляют ссылку, которая вместо обещанных викторин и видео ведет на фишинговый сайт. Его создают специально для этой аферы, чтобы собирать личные и платежные данные пользователей. В некоторых случаях при переходе по ссылке загружается вирус, который ворует данные с вашего устройства.

Обманщики подбирают тему письма, на которую получатель должен среагировать. Что-то пугающее: «Ваш аккаунт будет заблокирован», «Срочное сообщение от Службы безопасности». Или завлекающее: «Вам начислено 3000 бонусов», «Возврат платежа на 12 000 рублей». Или интригующее: «Привет! Шлю тебе фотки с последней вечеринки». Мошенники умеют играть на эмоциях.

Как избежать уловок мошенников

Всегда тщательно проверяйте адрес, с которого пришло письмо. Если он хотя бы одним символом отличается от привычного адреса магазина, банка, авиакомпании или другой реальной организации, такое письмо не стоит даже открывать. Если же адрес вам вообще не знаком и вы не ждете сообщений от новых адресатов, то можете смело его удалять.

Когда откроете письмо, обратите внимание на то, как оно написано и оформлено. Орфографические ошибки и ужасный дизайн — явный признак поддельного письма

Но в последнее время мошенники научились очень точно повторять фирменный стиль известных компаний. Так что стоит быть внимательным, даже если все выглядит идеально.

Если непонятную ссылку прислал друг или знакомый, лучше перезвонить и удостовериться, что это сообщение точно от него.

Не доверяй и проверяй

Сегодня речь пойдет о втором подходе по предотвращению фишинговых атак, а именно об автоматизированном обучении персонала с целью повышения общего уровня защищенности корпоративных и личных данных. Почему же это может быть так опасно?

Социальная инженерия — психологическое манипулирование людьми с целью совершения определенных действий или разглашения конфиденциальной информации (применительно к ИБ).

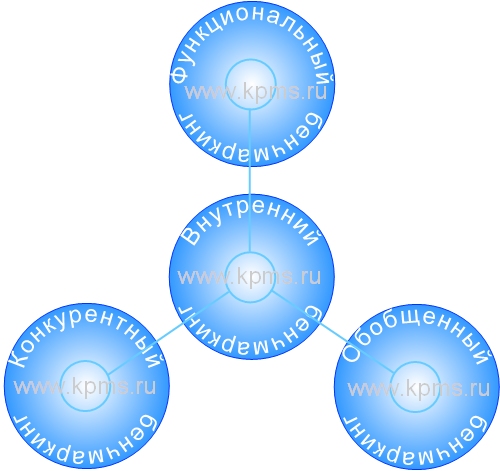

Схема типового сценария развертывания фишинговой атаки

Давайте обратимся к занимательной блок-схеме, кратко отображающей путь по продвижению фишинговой кампании. В ней есть различные этапы:

-

Сбор первичных данных.

В 21 веке трудно найти человека, который не зарегистрирован ни в одной социальной сети или на различных тематических форумах. Естественно, многие из нас оставляют развернутую информацию о себе: место текущей работы, группа для коллег, телефон, почта и т.д. Добавьте к этому персонализированную информацию об интересах человека и вы получите данные для формирования фишингового шаблона. Даже если людей с такой информацией найти не удалось, всегда есть сайт компании, откуда можно подобрать всю интересующую нас информацию (доменную почту, контакты, связи).

-

Запуск кампании.

После того как будет подготовлен “плацдарм”, с помощью бесплатных или платных инструментов вы можете запустить свою собственную таргетированную фишинг-кампанию. В ходе работы рассылки у вас будет копиться статистика: доставленная почта, открытая почта, переход по ссылкам, ввод учетных данных и т.д.

Виды фишинга

Современные фишинговые атаки набирают обороты но, их уже научились своевременно распознавать. Существует ряд признаков, по которым мошенники быстро выдают себя и остаются ни с чем, а иногда и вовсе их находят по IP адресу. Сейчас имеется три основных разновидности фишинга, который распространяется в сети и мешает спокойно жить обычным пользователям.

- Почтовый. Пользователи получают спам на электронную почту, который может содержать ссылки, вирусы и различные черви. Хакеры просто обходят все виды фильтров и сбивают с толку получателей.

- Онлайновый. Злоумышленники создают копию главной страницы известного сайта и получают логин и пароль, в дальнейшем списывая денежные средства с онлайн-банков и электронных кошельков.

- Комбинированный. Объединяет два вышеуказанных способа. Так работают профессионалы.

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга

GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| «.`FirstName` | Имя |

| «.`LastName` | Фамилия |

| «.`Position` | Должность |

| «.`From` | Отправитель |

| «.`TrackingURL` | url для отслеживания |

| «.`Tracker` | Картинка для отслеживания |

| «.`URL` | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

За результатами компании можно следить на вкладке «Dashboard».