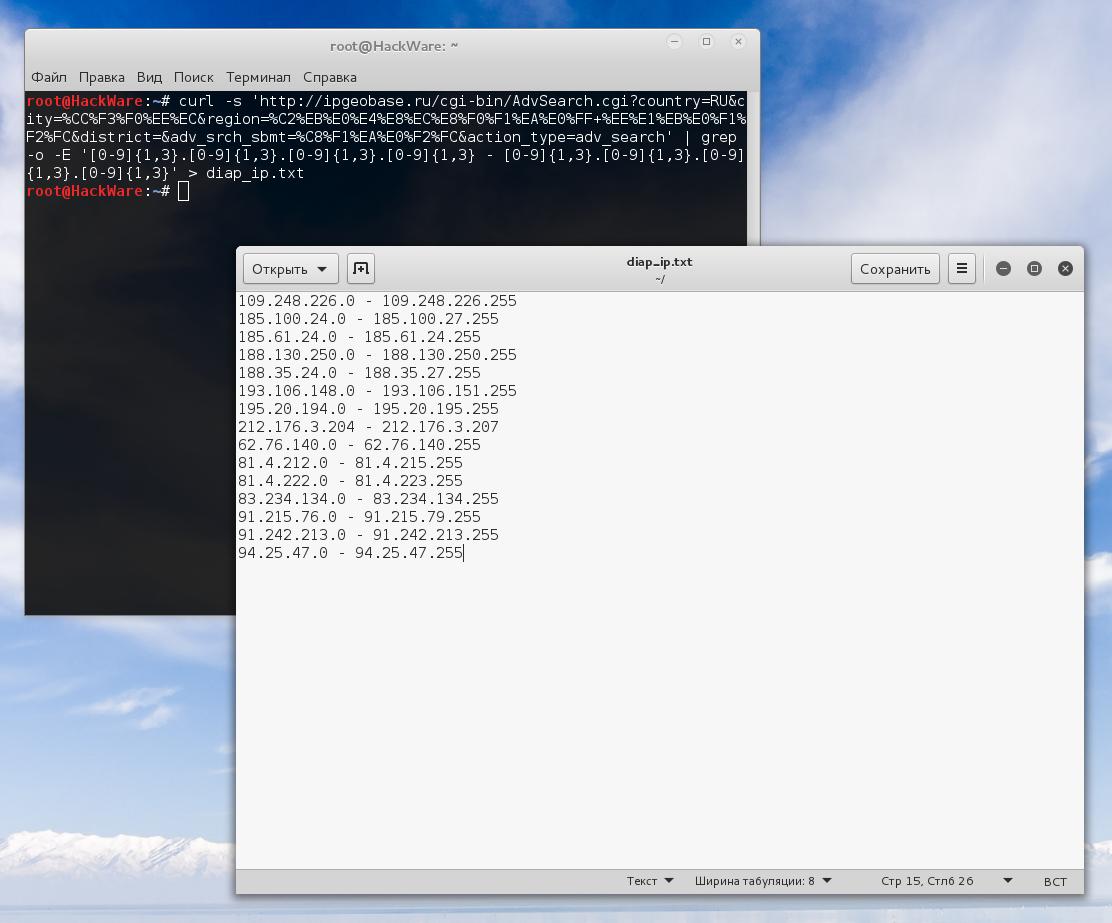

Определение местоположения по ip-адресу

Содержание:

- Зачем VPN-сервису логи активности пользователей?

- Утечка IP-адреса на стороне VPN-сервиса

- Организационные меры

- Есть разные алгоритмы шифрования VPN, чем они отличаются?

- Надежны ли алгоритмы шифрования

- Проверки Tor и Telegram Open Network

- Устраняем замечания по анонимности и безопасности

- Все это — вершина айсберга

- Рассказываем все о своем браузере и системе

- Как устроена VPN-сеть

- безопасное соединение по протоколу https — ssl

- Последние мысли

- PureVPN

- Ведение и хранение логов

- Утечка DNS на стороне операционной системы

- Тестирование виртуальных машин под управлением LinuxTest VMs running Linux

- Тестирование виртуальных машин под WindowsTest VMs running Windows

- К чему может привести открытость в сети

- PrivateVPN

- ExpressVPN

- Возможна ли анонимность в сети

- Самое главное, что должно быть в хорошем VPN

- Так как же быть действительно анонимным в сети?

- Советы по предотвращению VPN-утечки

- SaferVPN – 24-часовая пробная версия

- Что такое VPN

- Выводы

Зачем VPN-сервису логи активности пользователей?

Основная причина – возможность контролировать исполнение правил сервиса и не позволять клиентам систематически наносить вред серверам. Например, если вы начнете использовать VPN без логов и делать «нехорошие дела», которые будут приводить к проблемам у VPN-провайдера, он никак не сможет вас вычислить и заблокировать.

Вторая причина – отведение удара. В случае проблем с правоохранительными органами VPN-провайдер заинтересован указать на подлинного виновника, не принимая удар на себя, ведь формально владелец VPN арендует сервера и несет ответственность за все действия, совершаемые с полученных им IP-адресов.

Вспомните историю хакера Коди Кретсингера, взломавшего сайт Sony Pictures. Стирая следы, он уничтожил свой жесткий диск, но используемый им популярный VPN-провайдер HideMyAss!, по информации СМИ, выдал все его данные ФБР. Позже российский ресурс «Лента.ру» обратился к представителю HideMyAss! и получил комментарий: «Все VPN-сервисы хранят сведения о тех, кто ими пользуется. Те, кто утверждает, что не делает этого, просто врут».

Выглядит это примерно так: ФБР обращается к VPN-провайдеру и говорит, что такого-то числа с такого-то IP-адреса, принадлежащего серверу вашего сервиса, было совершено противоправное действие. Нам нужна информация о том, кто в тот момент подключался к VPN-серверу и посещал такой-то ресурс.

Владелец VPN может отказаться от выдачи данных, но это верный путь заработать проблемы, например арест серверов, и, как следствие, конфликт с хостинг-провайдером, у которого сервера арендуются, или блокировку сайта (как это бывает в России). Все это – потери для бизнеса.

Кроме этого, правоохранительные органы и спецслужбы могут получить информацию и через хостинг-провайдера, где VPN-провайдер арендует сервера. Хостинг-провайдеры ведут свой лог и также могут предоставить сведения по запросу. Эта информация не такая полная и адресная, какой обладает VPN-провайдер, однако и с ней можно успешно работать. Например, хостинг-провайдер наверняка имеет список всех подключений к серверу в определенный промежуток времени.

Владельцы VPN-сервисов – это не революционеры, идущие на смерть за идеи свободы и равенства, это коммерсанты, главная цель которых – зарабатывать деньги. Они не продают вам анонимность и безопасность, они продают вам иллюзию анонимности и безопасности. Естественно, они, за очень редким исключением, выдадут данные по первому запросу.

И иногда этим пользуются злоумышленники, чтобы установить личность жертвы, скрывающуюся за VPN. Они отправляют VPN-провайдерам запросы, маскируя их под официальные запросы правоохранительных органов. Убедительно предупреждая о последствиях отказа, они нередко добиваются успеха, я сам сталкивался с подобными случаями.

VPN-провайдеры должны в своей политике конфиденциальности описывать всю собираемую информацию, срок хранения и порядок ее выдачи. Однако пользователь, не имея доступа к серверу, все равно не сможет проверить наличие или отсутствие сбора тех или иных данных и уж тем более порядок их обработки и хранения. А на сайте можно написать что угодно или попробовать уйти от ответа.

Вот пример такого ответа с сайта одного VPN-сервиса:

Есть еще один распространенный миф, применяемый VPN-провайдерами для рекламы, суть его в следующем: если одним VPN-сервером пользуется несколько клиентов, нет возможности выяснить, кто именно из них в определенный момент времени заходил на тот или иной сайт.Это миф, владельцу VPN нет никаких проблем определить это. Если бы это было не так, как бы VPN-сервис отсылал вам только те сайты, на которые зашли вы, а не все сайты, на которые зашли пользователи VPN в этот момент.

Подводя итог: VPN-провайдер может вести логи, собирая информацию о подключениях, для VPN-сервисов это вынужденная мера. VPN-провайдер может перехватывать и анализировать трафик, это уже преступная деятельность, которая может нанести немалый вред пользователям. Порядочные VPN-сервисы этим не занимаются.

Стоит помнить, что, если вы приобретете подписку на услуги VPN-сервиса и передадите ее преступнику, с высокой вероятностью при запросе будут выданы ваши данные и никакой информации о том, кто реально использовал VPN в тот момент. Это может повлечь серьезные проблемы, потому не следует перепродавать ваш аккаунт неизвестным лицам в случае невостребованности услуги, это может в итоге вылиться в большие проблемы.

Утечка IP-адреса на стороне VPN-сервиса

У большинства хороших VPN-сервисов есть собственные выделенные DNS-серверы. И это верно, ведь рассчитывать на DNS-серверы вашего провайдера слишком опасно. Можно использовать общедоступные DNS-серверы (например, серверы Google), но если вы платите за услуги VPN-сервиса, то вы должны иметь доступ к выделенному DNS-серверу.

Но VPN-сервис может стать виновником утечки еще и в том случае, если он не поддерживает IPv6. Собственно, есть протокол IPv4, использующий 32-битные адреса (иными словами, этот протокол поддерживает 2 в 32-й степени уникальных публичных IP-адресов), и есть беспрецедентное развитие интернета, из-за которого адреса протокола IPv4 уже кончаются. Как следствие, был разработан протокол IPv6, использующий уже 128-битные адреса. Теперь IP-адресов может быть 2^128, что гораздо больше, чем у IPv4.

Увы, новый протокол довольно медленно входит в повседневность. Некоторые крупные сайты поддерживают оба протокола, можно даже сказать — популяризируют IPv6. Проблемы начинаются в тех случаях, когда сам VPN-сервис не поддерживает IPv6 и просто игнорирует этот протокол. Если такое случается, то в случае сайта, поддерживающего только IPv4, все работает замечательно. Но когда пользователь пытается зайти с помощью этого VPN-сервиса на сайт, работающий по протоколу IPv6, VPN-сервис не может создать туннель для запроса, и браузер отправляет данные как есть, совсем без защиты, из-за чего ваш настоящий IP-адрес и становится уязвимым. Исправить это можно следующим образом:

- Используйте VPN-сервис с выделенным DNS-сервером и встроенной защитой от утечек DNS.

- Используйте VPN-сервис, поддерживающий протокол IPv6. Как вариант, можно использовать сервис, который хоть и не умеет работать с IPv6, но предлагает способы решения этой проблемы (например, отключения этого прокола в ОС).

- Отключите IPv6 вручную в вашей операционной системе.

Организационные меры

Существует несколько способов, благодаря которым можно настроить анонимный выход в интернет.

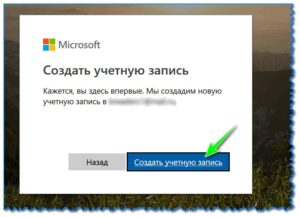

Завести себе еще одну учетную запись

Одним из способов идентифицировать личность пользователя является проверка по электронной почте. Чтобы избежать получения данных о себе, рекомендуется завести несколько адресов. Одним из вариантов может быть создание аккаунта на GMAIL.

Не пользоваться отечественными сервисами

Профессионалы в системе программирования не рекомендуют пользоваться отечественными сайтами. Именно через них структуры и заинтересованные стороны могут получить информацию о пользователе. В связи с этим лучше всего не пользоваться российскими сайтами, если проверка приватности в интернете является острым вопросом.

Менять место подключения

Если важно оставаться скрытным, находясь в сети, можно не сидеть с гаджетом на одном месте, а постоянно менять место. Это поможет запутать преследователей

Обратите внимание! В кафе, ресторанах, библиотеках и гостиницах чаще всего есть свободный доступ Wi-Fi. Этот способ поможет находиться в интернете и быть при этом незамеченным

Есть разные алгоритмы шифрования VPN, чем они отличаются?

Основная масса VPN-сервисов предлагает одни и те же варианты шифрования: традиционный MS-CHAP и более современный AES.

MS-CHAP был создан ещё для Windows 3.1, поэтому поддерживается на аппаратном уровне практически любым существующим «железом» и самыми экзотическими операционными системами.

Надежность современных реализаций протокола проверена годами. Ложка дегтя: в традиционных версиях есть ряд известных уязвимостей. Их можно «залечить», но придется приложить руки.

Современные варианты MS-CHAP рекомендуются при аппаратном доступе к VPN на уровне маршрутизаторов и других сетевых устройств. Но только в реализации не ниже v2.

AES стал общепринятым стандартом только в 2002, однако его аппаратная поддержка так же существует — если не на уровне сетевой карты, то на уровне процессора.

Обеспечивает надежную защиту, не имеет крупных уязвимостей (хотя имеет ряд способов дешифровки).

Для базовых нужд достаточно 128-битного ключа, но при передаче данных особой важности требуется AES с длиной ключа 256 символов

Надежны ли алгоритмы шифрования

Как выясняется из статьи (а точнее, методом тестирования) подавляющее большинство (не убоюсь этакого слова) недобросовестных провайдеров используют ненадежные методы шифрования, а это — экономит ресурсы ихнего сервера. А иной раз, правда, не часто, не брезгуют PPTP, а это имеет широкий ряд уязвимостей.

Следует запомнить и не забывать то обстоятельство, — а какую же технологию/алгоритмы шифрования использует ваш VPN провайдер?

Чтобы максимально надежно себя защитить рекомендуется использовать технологию OpenVPN. …алгоритмом AES 256, ключи Diffie-Hellmanа от 2048 bits и неизменный хеш алгоритма 512 мб.

создание… продвижение сайтов: студия ATs media fashion запросто с WordPress

…отключаем на компьютере микрофон, камеру — Виндовс:

Проверки Tor и Telegram Open Network

Роскомнадзор заинтересовался возможностью блокировки запрещенных сайтов в сетях Tor и Telegram Open Network (TON). Tor – это популярная во многих странах мира система прокси-серверов, используемая для анонимного веб-серфинга, а TON – это пока не запущенная блокчейн-платформа, разрабатываемая командой Павла Дурова, основателя социальной сети «Вконтакте» и мессенджера Telegram, заблокированного в России с апреля 2018 г.

Исследование возможности блокировки «нежелательного» контента в этих сетях, как пишет «Коммерсант», 11 марта 2020 г. заказало ФГУП «Главный радиочастотный центр» (ГРЧЦ) – одно из ведомств Роскомнадзора. Стоимость заказа составила 9,2 млн руб. Проверку VPN-сервисов заказ не включает.

- Короткая ссылка

- Распечатать

Устраняем замечания по анонимности и безопасности

DoNotTrack В вашем браузере не включен запрет на отслеживание.

Открываем настройки браузера, выбираем Приватность и защита. Находим защиту от отслеживания и выбрать Использовать защиту от отслеживания для блокировки известных трекеров ВСЕГДА, Передавать сайтам сигнал “Не отслеживать”, означающий, чтобы вы не хотите быть отслеживаемыми ВСЕГДА.

Заходим на whoer.net, замечания DoNotTrack больше нет. Анонимность, по-прежнему, 78%.

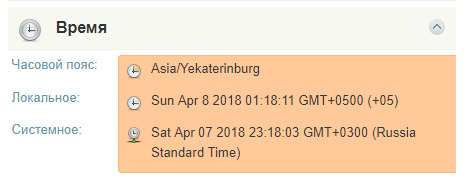

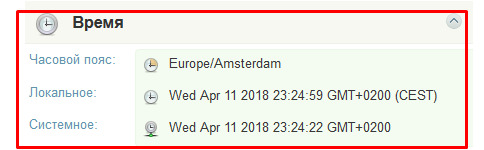

Разное системное время

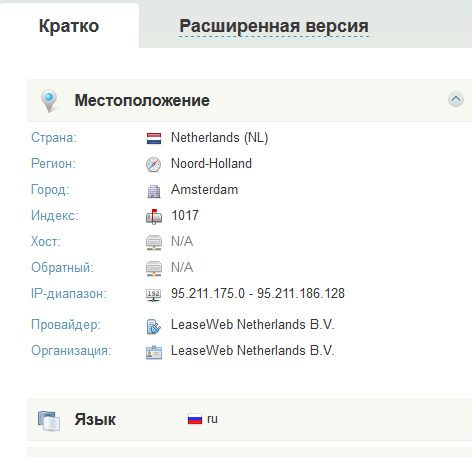

Это замечание означает, что часовой пояс и время на вашем компьютере отличаются от времени расположения сервера VPN. В нашем случае это Нидерланды. Чтобы определить какой часовой пояс и какое время нам необходимо установить, воспользуемся сервисом whoer.net.

Теперь, когда нам известно, какой часовой пояс и время соответствует местоположению, соответствующему IP, можем изменить системное время и часовой пояс. Щелкните по часа в правом нижнем углу экрана и выберите «Изменение настроек даты и времени». Установите часовой пояс и время, соответствующие местонахождению сервера. Подробнее о том, как это сделать можно прочитать тут.

Заходим на whoer.net. Анонимность уже 70%. Смотрим параметры времени.

Замечания Разное системное время больше нет. Осталось только одно замечание.

Отличие языка

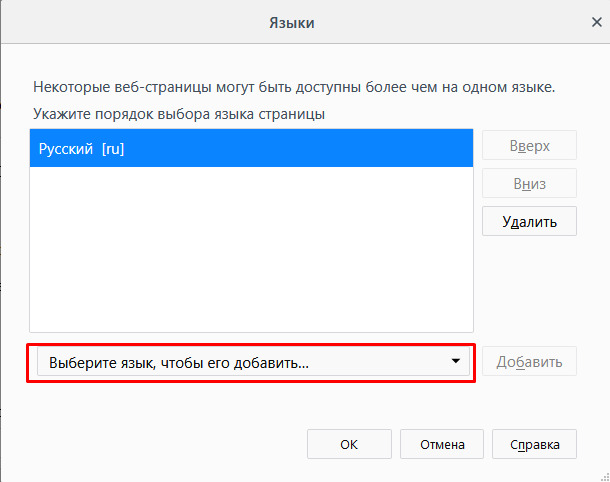

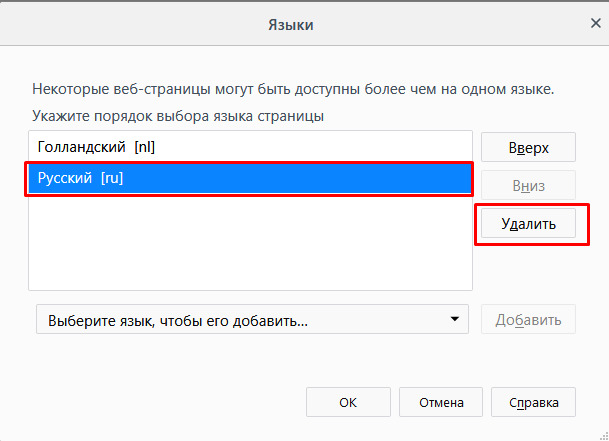

Это замечание означает, что язык операционной системы и браузера, отличается от языка страны местоположения. Посмотрим какой язык показывает сервис проверки whoer.net. Чтобы понять какой именно язык необходимо установить, определитесь к какому серверу VPN будет производиться подключение. Все тарифы включают сервера в 17 странах. В бесплатной версии это Нидерланды.

Для устранения этого замечания перейдем в настройки браузера, откроем дополнительные настройки и добавим язык местоположения. Чтобы определить какой язык необходимо установить, можно задать запрос в интернете, например, язык Нидерланды. Википедия подсказала нам, что в Нидерландах нидерландский (голландский) язык.

Находим настройки языка, жмем кнопку «Выбрать».

В открывшемся окне щелкаем «Выберите язык, чтобы его добавить…».

Нидерландского языка в списке нет. Находим голландский. Удаляем русский язык, для этого выбираем язык из списка и жмем «Удалить». Нажимаем кнопку «ОК». Закрываем окно настроек.

Заходим на whoer.net. Ура! Замечаний нет.

Итак, всего в несколько шагов мы добились 100% анонимности, используя бесплатный клиент Whoer VPN, браузер Mozilla Firefox 59.0.2 в Windows 10. Если вы используете другие операционные системы или браузеры, вы можете воспользоваться инструкциями на whoer.net для настройки именно вашей операционной системы и браузера.

Все это — вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) — множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Изучение технических подробностей по теме можно начать с Mozilla Finger Printing Guide.

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash — куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Проверить себя: mybrowserinfo.com

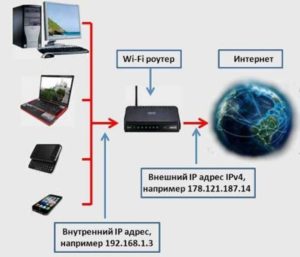

Как устроена VPN-сеть

Чаще всего так: есть VPN-сервер, который берёт на себя все вопросы по настройкам, безопасности и прочие технические аспекты. Когда клиент подключается к такому серверу, между ними устанавливается специальная связь, все данные шифруются.

Клиентом может быть любое устройство: телефон, компьютер или умная микроволновка. Главное, чтобы это устройство могло обратиться к VPN-серверу и сказать: «А давай установим с тобой связь!».

Когда VPN-связь (её ещё называют VPN-туннель) установлена, то все, кто подключился к этому же серверу, могут безопасно обмениваться данными между собой. Безопасно — это значит, что данные зашифрованы и только сервер знает, что на самом деле происходит в сети.

Без защищённого соединения ваш провайдер знает, на какие сайты вы заходите, какие мессенджеры используете и что ищете в поисковике. Когда вы подключаете VPN, то провайдер видит только сам факт VPN-подключения, а что происходит у него внутри — ему неизвестно.

безопасное соединение по протоколу https — ssl

Как ни прискорбно, но должен сообщить, что: после некоторых проведённых мною тестов оказалось — несколько в общем-то «нехилых» ресурсов VPN компаний, предоставляющих разрекламированные услуги… (сильно не удивляйтесь) всё ещё работают по протоколу http.

Использование http соединения оч. небезопасно (ссылка на статью-описание чуть выше) ! этакая каша прошлых технологий позволяет запросто перехватывать ключи шифра, и, как печальное следствие — расшифровать интернет-траффик любого пользователя их услугами.

Сегодня ! важным составным условием безопасности сайта (и его пользователем) является непременное использование протокола https — «в нём» применяются сертификаты SSL, которые позволяют защитить получение/передачу ключей… файлов конфигурации, доставляющихся от vpn провайдера — пользователю.

А ведь для более всевозможных защит существуют так называемые индивидуальные, либо общие ключи шифров… Об этом ниже…

Последние мысли

Из-за большого разнообразия VPN, которые утверждают, что предоставляют пользователям превосходную защиту , очень важно, чтобы вы время от времени выполняли выборочную проверку, чтобы убедиться, что ваша информация действительно зашифрована и защищена. Некоторые VPN-сервисы, особенно бесплатные, имеют лазейки и, как было доказано, продают информацию о пользователях третьим лицам

Некоторые VPN-сервисы, особенно бесплатные, имеют лазейки и, как было доказано, продают информацию о пользователях третьим лицам.

Проверяя, действительно ли ваша VPN действительно безопасна , вы можете убедиться, что ваш просмотр анонимный, и что ваше соединение останется частным и безопасным в случае, если вы взломаны или подвергаетесь атаке в Интернете .

PureVPN

Выпущен в 2007 году компанией GZ Systems (Гонконг). Серверы PureVPN находятся в 140 странах. Безлимитный, без ограничений на пропускную способность сервис позволяет получать доступ к пиринговым сетям (P2P), разблокирует доступ к веб-сайтам и различным каналам потокового вещания, в том числе Netflix, Hulu, BBC iPlayer, HBO, Disney+, Showtime.

Совместим с Windows, MacOS, Android, iPhone, iPad, Linux, Android TV, Amazon FireStick, Microsoft Surface, Kodi, Roku, Boxee box, Now TV Box, Raspberry Pi, Chrome cast, PlayStation, Xbox, роутерами.

Преимущества PureVPN:

- гарантия возврата средств в течение 31 дня,

- не ведутся журналы активности,

- есть функция Kill switch (блокировка трафика в случае разрыва VPN-соединения) и перенаправления портов, а также раздельное туннелирование,

- одновременно можно подключать 10 устройств.

Ведение и хранение логов

Вопрос о ведении и сохранении логов задают все пользователи при выборе VPN-провайдера

Это важно, поскольку ведение логов позволит связать действия клиента в Интернете с его реальным IP-адресом

VPN-провайдер может доказать, что на сервере не ведется логирование, только в том случае, если предоставит полный Root-доступ для проверки пользователю. Если нужна полная гарантия отсутствия логирования, лучше иметь собственный VPN сервер с полным root доступом и в этом поможет компания RootVPN.

В случае отсутствия возможности вышеупомянутой проверки следует обратить внимание на физическое расположение VPN-компании. Юрисдикция офшорных зон позволяет VPN-провайдерам не вести логирование и не зависеть от запросов иностранных спецслужб

Утечка DNS на стороне операционной системы

Даже ваша собственная ОС может быть виновницей утечки IP-адреса или DNS. Сейчас мы коснемся самой распространенной ОС, а именно Windows. Тут не поспорить, большинство на рынке принадлежит именно Windows, и симпатии или антипатии тут ничего не меняют

Что важно, так это определенные нюансы, которые следует учитывать, работая с VPN-сервисом на компьютере под управлением Windows

Как правило, DNS-преобразование выполняется в определенной последовательности в любой ОС. Например, есть файл HOST, в котором вы можете указать DNS-привязки сами. Сперва ваша ОС постарается обработать запрос, используя для этого локальные привязки. Если не получится, она обратится к настроенному DNS-серверу, а если и тут ничего не выйдет, то запрос отправится прямиком в Netbios. Что касается DNS-серверов, то есть определенный список основных серверов, который вы можете настроить. И если DNS-сервер с наивысшим приоритетом успешно обрабатывает запрос, то ОС не обращается к другим серверам списка. Но в случае Windows 10 есть тонкость: система посылает запрос всем серверам из списка и использует результат от того, который пришлет ответ первым. Иными словами, даже если вы подключились к VPN-сервису, запрос на DNS-преобразование все еще может отправляться на серверы вашего провайдера, что, по сути, сделает вас беззащитным.

Учесть стоит и обсуждавшийся чуть ранее вопрос с использованием адресов протокола IPv6. Windows использует туннелирование Teredo для поддержки адресов IPv6 для хостов в сетях IPv4, не поддерживающих нативно IPv6. Иными словами, это значит, что вы можете столкнуться с утечкой DNS. Справиться с этим можно так:

- Отключите туннелирование Teredo

- Отключите оптимизацию Windows 10,выключив smart-multi homed name resolution в редакторе правил доступа. К слову, в версии Windows 10 home basic вы не сможете вносить изменения в эти правила.

Тестирование виртуальных машин под управлением LinuxTest VMs running Linux

Используйте соккперф для тестирования виртуальных машин.Use SockPerf to test VMs.

Установка Соккперф на виртуальных машинахInstall SockPerf on the VMs

На виртуальных машинах Linux (как отправитель, так и получатель) выполните следующие команды, чтобы подготовить Соккперф на виртуальных машинах.On the Linux VMs (both SENDER and RECEIVER), run these commands to prepare SockPerf on your VMs:

Bash-ALLBash — all

Из командной строки bash (предполагается, что Git установлен)From bash command line (assumes git is installed)

Выполнение выполняется медленнее, может занять несколько минутMake is slower, may take several minutes

Сделать установку быстройMake install is fast

Запуск Соккперф на виртуальных машинахRun SockPerf on the VMs

Тестирование виртуальных машин под WindowsTest VMs running Windows

Загрузка Latte.exe на виртуальные машиныLoad Latte.exe onto the VMs

Скачайте последнюю версию Latte.exeDownload the latest version of Latte.exe

Рассмотрите возможность помещения Latte.exe в отдельную папку, например Consider putting Latte.exe in separate folder, such as

Разрешить Latte.exe через брандмауэр WindowsAllow Latte.exe through the Windows firewall

Чтобы разрешить поступление трафика Latte.exe, создайте на приемнике правило разрешения в брандмауэре Windows.On the receiver, create an Allow rule on the Windows Firewall to allow the Latte.exe traffic to arrive. Проще всего разрешить всем Latte.exe программу по имени, а не разрешать входящие TCP-порты.It’s easiest to allow the entire Latte.exe program by name rather than to allow specific TCP ports inbound.

Запуск тестов задержкиRun latency tests

Запуск latte.exe на ПРИЕМНИКе (запуск из CMD, а не из PowerShell):Start latte.exe on the RECEIVER (run from CMD, not from PowerShell):

Вокруг предел 65 тысяч итераций достаточно долго, чтобы возвращать репрезентативные результаты.Around 65k iterations is long enough to return representative results.

Любой доступный номер порта прекрасно подходит.Any available port number is fine.

Если виртуальная машина имеет IP-адрес 10.0.0.4, она будет выглядеть следующим образом:If the VM has an IP address of 10.0.0.4, it would look like this

Запуск latte.exe отправителю (запуск из CMD, а не из PowerShell)Start latte.exe on the SENDER (run from CMD, not from PowerShell)

Результирующая команда такая же, как и в получателе, за исключением добавления «-c» для указания на то, что это «клиент» или «отправитель»The resulting command is the same as on the receiver except with the addition of «-c» to indicate that this is the «client» or sender

Дождитесь результатов.Wait for the results. В зависимости от того, насколько далеко находятся виртуальные машины, выполнение может занять несколько минут.Depending on how far apart the VMs are, it could take a few minutes to complete. Рекомендуется начинать с меньшего количества итераций для проверки успешности перед выполнением длинных тестов.Consider starting with fewer iterations to test for success before running longer tests.

К чему может привести открытость в сети

Как только человек выходит на поисковую страницу Яндекс или Хром, система получает его IP адрес — это номер, по которому можно определить фактическое нахождение пользователя.

Любое действие в сети, любой запрос будет привязан к этому номеру.

Как только номер попадает к посторонним лицам, они могут узнать персональные сведения о владельце и использовать их в следующих целях:

- Сбор статистики, который производится специальными программами. Они могут определить месторасположение пользователя.

- Получение сведений о противоправных действиях. Таким образом правоохранительные органы разыскивают подозреваемых, предупреждают преступления.

- Проявление интереса со стороны частных лиц.

- С целью мошенничества — оно проявляется при обнаружении списания денежных средств со счетов карт или электронных кошельков.

Обратите внимание! Через онлайн-сервисы очень легко получить информацию о владельце IP адреса. Посторонним лицам становится доступно имя пользователя, его адрес электронной почты

Зная IP адрес, у мошенников появляется доступ через сайт провайдера к паспортным данным пользователя.

PrivateVPN

Запущен в 2009 году компанией Privat Kommunikation Sverige AB, которая зарегистрирована в Швеции. Серверы PrivateVPN размещены в 60 странах. Имеет неограниченную пропускную способность и скорость, позволяет работать с торрентами и P2P, защищает от утечек IPv6. Разблокирует доступ к таким сервисам, как Netflix, BBC iPlayer, Amazon Video, Hulu.

Совместим с MacOS, Windows, iOS, Android, Linux, Kodi и роутерами.

Преимущества PrivateVPN:

- гарантия возврата средств в течение 30 дней,

- строгая политика отсутствия журналов активности,

- есть функция Kill switch, которая блокирует интернет-трафик при разрыве VPN-соединения,

- одновременно можно подключать 6 устройств.

ExpressVPN

Выпущен в 2009 году компанией Express VPN International Ltd., которая зарегистрирована на Британских Виргинских островах. Серверы расположены в 94 странах. В рейтингах отмечают высокую скорость, простоту установки и настройки, неограниченную пропускную способность и надежность Express VPN. Обеспечивает свободный доступ к заблокированным сайтам и потоковым сервисам, таким как Facebook, Twitter, Netflix, Hulu, BBC iPlayer, Disney+, HBO.

Совместим с Windows, MacOS, Android, iOS, Linux, Chromebook, Kindle Fire, Fire TV, Apple TV, Samsung TV, Sony TV, Fire Stick, Chromecast, Roku, Nintendo Switch, PlayStation, Xbox, роутерами.

Преимущества ExpressVPN:

- гарантия возврата средств в течение 30 дней,

- нет регистрации трафика, хранения логов,

- используются технологии раздельного туннелирования VPN, TrustedServer (VPN-серверы не записывают данные на жесткий диск и стирают их при каждой перезагрузке), Network Lock, которая позволяет блокировать весь интернет-трафик в случае отключения VPN,

- есть собственные анонимные DNS-серверы,

- одновременно можно подключать 5 устройств.

Возможна ли анонимность в сети

По словам экспертов, обеспечить полную анонимность в сети невозможно. Каждый персональный компьютер можно распознать с помощью IP адреса. Поэтому скрыть владельца, его просмотры и действия практически невозможно. Этот процесс можно усложнить, но при этом будет не обойтись без дополнительных технических средств. А это возможно сделать только профессиональным программистам.

Несмотря на то, что полный анонимный доступ в интернет самостоятельно настроить не удастся, можно предпринять меры для усложнения процедуры идентификации. Такие действия похожи на защиту от воров. Наверняка обезопасить себя практически нельзя, а вот повесить дополнительный замок, установить современную сигнализацию — под силу каждому.

Самое главное, что должно быть в хорошем VPN

Попробуем разобраться, какие конкретно параметры нужно оценивать и как они влияют (или могут влиять) на безопасность использования VPN.

Идеальный сервис по мнению многих исследователей не должен:

- предлагать программы лояльности

- собирать и хранить хоть какие-то логи пользователей

- располагаться в стране-участнице альянсов «5/9/14 глаз»

С другой стороны, идеальный сервис должен предлагать:

- обезличенную оплату (криптовалютой, анонимными кошельками)

- PGP-ключ для общения с сервером

- поддерживать открытый протокол OpenVPN

- собственные DNS-серверы

- шифрование с помощью SSL-сертификата с поддержкой современных стандартов

Попробуем разобрать чуть подробнее.

Так как же быть действительно анонимным в сети?

Никак. Использовать для выходов в сеть новое устройство, купленное где-нибудь на Кавказе, используя мобильный интернет с украденой симки, надев маску уточки и уехав в кировские леса. После использования гаджеты сжечь.

Да, если немного модицифировать Tor, то проблем, описанных в статье можно защититься. В дополнение можно перейти на Linux-дистрибутивы Tails, Whonix или Tinhat, созданные для анонимной работы. Но сколько есть еще неизвестных механизмов идентификации? Тот же Canvas Fingerprinting попал в прессу в 2014 году, а внедряться начал в 2012-ом.

Наверное и сейчас разрабатывается/внедряется что-то такое, что даже представить трудно. Не говоря уже о том, как придумать защиту. Поэтому вопрос об анонимности в сети остается открытым.

iPhones.ru

Почему режим «инкогнито» и VPN не помогают от индивидуальных настроек контекстной рекламы?

Советы по предотвращению VPN-утечки

- Используйте предложенные выше тесты, чтобы периодически проверять ваш VPN.

- Проверьте, что VPN-провайдер поддерживает адреса IPv6, чтобы не случилась утечка IP-адреса

- Обратитесь к вашему VPN-провайдеру и убедитесь, что ваш сервис не допускает любую утечку DNS

- Отключите WebRTC в вашем браузере или добавьте расширение для предотвращения утечек WebRTC

- Подумайте о переходе к другому VPN-провайдеру, который предлагает полную защиту от утечек и других уязвимостей

Не важно, требуется ли вам конфиденциальность в Интернете или вы хотите смотреть видео-контент из других стран без ограничений, VPN может быть отличным инструментом для защиты вашего местоположения и онлайн-активности. Используйте VPN-сервис компании Panda Security для безопасной работы в Интернете с доступом ко всем требуемым сайтам.. Global Sign | PC Mag | Secure Thoughts | Life Hacker

Global Sign | PC Mag | Secure Thoughts | Life Hacker

SaferVPN – 24-часовая пробная версия

SaferVPN предлагает 24-часовую бесплатную пробную версию и 30-дневную гарантию возврата денег. Срок действия пробной версии меньше, чем у других сервисов, зато не нужно вводить информацию о кредитной карте.

Пользователей впечатляютнадежные скорости соединения SaferVPN и возможность обхода геоблоков лучших стриминговых сайтов. Помимо этих функций, бесплатная пробная версия дает доступ ко всем 700+ серверам SaferVPN с неограниченной пропускной способностью.

SaferVPN предлагает приложения для стандартных операционных систем, а также браузеров и роутеров. Вы можете защитить до 5 устройств одновременно по одной подписке.

- Срок действия пробной версии 24 часа

- Гарантия возврата денег: 30 дней

- Различия между пробной версией и платной подпиской: нет

- Совместимые устройства: Windows, macOS, Android, iOS, Linux, Chrome, Firefox и роутеры

- Разблокировка трансляций: HBO, Amazon Prime Video, Showtime, Sling TV, BBC iPlayer и другие

- Поддержка торрентов: да

- Необходим ввод платежных данных: нет

Что такое VPN

VPN — это технология, которая позволяет сделать виртуальный подкоп и пользоваться сетями и ресурсами, к которым ты не можешь подключиться напрямую.

Например, у тебя в офисе стоит файловый сервер, к которому можно подключиться только находясь в офисе. Если ты сегодня работаешь из дома, эти файлы тебе недоступны. Но если в офисе настроен VPN-сервер, можно подключиться к нему из дома — и тогда ты как будто в офисе, тебе доступны все офисные ресурсы. Можно распечатать похабное сообщение на офисном принтере.

Или, например, ты оказался в тоталитарном государстве, которое заблокировало все сайты про кактусы. А тебе срочно нужно прочитать про кактусы. Ты берёшь VPN-сервис, который позволяет подключиться к интернету через страну, где кактусы легализованы. Подключаешься через VPN, и ты как будто в другой стране. Больше никто не встанет между тобой и кактусами. Также в Ютубе тебе покажут местную рекламу.

Выводы

Резюмируя статью, мы можем дать нашим читателям следующие советы:

— При использовании стандартного браузера отключать все сторонние плагины;

— Отключать в браузере использование Cookies, ведение истории и кэширование;

— Для достижения максимальной эффективности использовать «чистую» и полностью обновленную операционную систему;

— В режиме анонимности не заходить на деанонимизирующие вас сайты (например, в социальные сети или публичные сервисы);

— Не использовать непроверенные приложения;

— В серфинге через открытые точки Интернета не использовать личные данные, а также данные ваших денежных средств;

— Использовать только проверенные сервисы VPN.

В заключение, хотелось бы сказать, что технические средства – это лишь малая составляющая анонимности в Интернете. Однако, перечисленных в статье методов анонимности вполне достаточно, чтобы значительно усложнить задачу потенциальным недоброжелателям.