Ddos атака на сайт

Содержание:

Причины DDOS-атак

Личная неприязнь

IT-специалисты могут инициировать обвал сервера организации по личным мотивам: преследование со стороны закона, желание отомстить обидчикам, зависть успеху чужого проекта и пр. Например, в 1999 году хакеры из-за угрозы преследования обрушили серверы ФБР.

Политические мотивы

Атакуя серверы органов власти, хакеры таким образом выражают свой протест действиям правительства. Например, в 2007 году из-за угрозы сноса Памятника Воину-освободителю в Таллине хакеры начали атаковать серверы госучреждений.

Развлечение

DDoS становится популярным в современном IT-сообществе, поэтому новички могут проводить их не столько из серьезных побуждений, сколько для забавы.

Что такое атака Отказ в обслуживании (DoS)?

Прежде, чем отвечать на вопрос «что такое атака Отказ в обслуживании (DoS)», необходимо посмотреть на то, каким образом происходит обмен данными в интернете и какие мощности предоставляются веб-ресурсам. Для более легкого понимания, рассмотрим наиболее распространенный вариант.

Веб-сайты и сервисы (далее веб-сайт или сайт) располагаются на отдельных компьютерах, так же именуемых серверами. На этих серверах им выделяется определенная часть ресурсов для функционирования (дисковое пространство, оперативная память, процессорное время). Каждое открытие пользователем веб-страницы в браузере означает для веб-сайта то, что ему нужно занять определенную часть этих ресурсов для формирования этой страницы. Поэтому, за определенный период времени, сайт может сформировать только ограниченное число страниц. Это означает, что если сайт открыло больше пользователей, чем то количество, на которое веб-сайт рассчитан, то часть пользователей в ответ получат либо ошибку о невозможности открыть сайт (например, сайт не доступен), либо предупреждение о перегрузке сайта с просьбой подождать (например, сайт временно недоступен, попробуйте открыть его минут через 5-10).

Суть атаки Отказ в обслуживании (DoS) заключается в ее названии, а именно в том, что атака приводит к недоступности сайта для пользователей. Технически, это достигается за счет того, что злоумышленник постоянно открывает большое число веб-страниц, чем занимает практически все ресурсы у сайта и не дает возможность другим пользователям получить доступ к сайту. Этот процесс можно сравнить с ловлей рыбы рядом с человеком, который горстями разбрасывает еду для рыб. В данном случае, сколько бы вы не закидывали удочку в реку, шансы поймать рыбу будут практически нулевыми.

Сегодня, данный вид атаки редко встречается, так как найти и определить злоумышленника очень просто — это тот, от кого постоянно идет большое число запросов на открытие страниц. Поэтому, достаточно часто, когда вы слышите слова «Дос атака» или читаете текст, где употребляется слово «DoS», речь идет о DDoS атаке.

Виды DDoS-атак

Атаки транспортного уровня

Атака направлена на перегрузку брандмауэра, центральной сети или системы, распределяющей нагрузку. При атаках такого вида распространено использование сетевого флуда, при котором генерируется масса однотипных запросов-пустышек, перегружающих канал. Основной упор здесь делается на методику обработки клиентских запросов к серверу.

Как правило, сетевая служба работает по методу FIFO, согласно которому в приоритете первое обращение. Однако, при флуде генерируется такой объем запросов, что аппаратных ресурсов сервера не хватает для завершения обработки первого запроса.

HTTP-флуд

Сервер получает избыточный объем HTTP-запросов клиентов, в результате чего все узлы связи становятся недоступными.

ICMP-флуд

Перегружает сервер жертвы служебными командами, на которые машина должна давать эхо-ответы. Классический пример — Ping-флуд, когда на сервер непрерывно отправляются ICMP-пакеты для проверки доступности узла.

SYN-флуд

На сервер отправляется избыточный объем SYN-запросов на TCP-подключение. Согласно алгоритму «тройного рукопожатия», сервер должен ответить на SYN-запрос клиента пакетом с флагом ACK (Аcknowledge). После этого будет установлено соединение. В случае с SYN-флудом, очередь SYN-запросов на сервере переполняется.

При этом заголовки SYN-пакетов подделываются таким образом, чтобы ответные пакеты с сервера уходили на несуществующие адреса. Таким образом, злоумышленник создает цепочку наполовину открытых соединений, забивающих канал и делающих невозможным доступ рядовых пользователей к серверу и его службам.

UDP-флуд

Атакуемое устройство получает множественные UDP-запросы с измененными IP-адресами источников. Так злоумышленник сохраняет анонимность паразитной сети, забивая полосу пропускания сервера. Суть атаки в следующем: из вредоносной сети на жертву направляется поток UDP-запросов. Сервер должен обработать запрос, разобрав приходящий пакет и определив для него соответствующее приложение (сервис, порт).

Затем нужно перенаправить запрос туда и в случае успеха вернуть ответ службы. В случае отсутствия активности будет отправлено сообщение «Адресат недоступен» по протоколу ICMP. Поскольку в пакетах был изменен адрес источника инициатора запроса, то ICMP-отказы уходят на другие узлы. Тем временем, вредоносный алгоритм продолжает поддерживать очередь запросов переполненной.

Атаки уровня инфраструктуры

Атаке подвергаются оперативная память, процессорное время, а также подсистема хранения данных на сервере. При этом пропускной канал не перегружается.

Существуют несколько видов таких атак.

Вычисления

Процессор получает запросы на «тяжелые» вычисления. Ввиду переизбытка запросов сервер начинает сбоить и пользователи не получают доступ к серверу, его службам и ресурсам.

Переполнение диска

Дисковое пространство сервера начинает заполняться «мусорным» содержимым с помощью вредоносного кода злоумышленников. Переполнение диска нарушает работу веб-сервисов, функционал которых построен на активной работе с файловой системой (хранение, доступ и воспроизведение мультимедиа и другого контента). Для заполнения используются лог-файлы (данные о запросах и сессиях, формируемые на стороне сервера). Предотвратить умышленное заполнение диска можно ограничив размер лог-файлов.

Обход системы квотирования

Злоумышленник получает доступ к CGI-интерфейсу сервера и с его помощью использует аппаратные ресурсы машины в своих интересах.

Атака второго рода

На сервере вызывается ложный сигнал о перегрузке, либо ее угрозе, в результате сетевой узел на время становится недоступным.

Атаки уровня приложений

При таких атаках используются заложенные в серверное ПО упущения, создающие уязвимости. Классический пример — атака «Пинг смерти», когда на атакуемую машину направляется избыточный объем ICMP-пакетов, переполняющих буфер памяти.

- Использование уязвимостей в ПО DNS-серверов: «уязвимость нулевого дня», «Быстрый поток», «DNS-спуфинг»;

- Обрушение DNS-серверов: из-за отключения службы DNS пользователь не сможет зайти на страницу сайта, поскольку его браузер не найдет IP-адрес нужного узла.

Про готовые джаммеры

В интернете продаются любопытные товары, среди которых можно найти и глушилки частот. Стоят они обычно приличных денег и предоставляют разные возможности. Одни могут валить практически все сигналы мобильной сети, Wi-Fi и Bluetooth разом, а другие не справятся и с H+.

Если ты считаешь, что тебе действительно необходим подобный товар, то перед его приобретением настоятельно рекомендую ознакомиться с действующим законодательством. В России покупать и продавать глушилки не запрещено, однако если ты решишь воспользоваться ей, то необходима регистрация устройства в ГКРЧ. Если тебя поймают на использовании незарегистрированного девайса, то, скорее всего, оштрафуют по статье 13.4 КоАП РФ. Штраф для физических лиц на сегодняшний день составляет 500 рублей, для юридических — до 10 тысяч.

Как обезопасить сайт

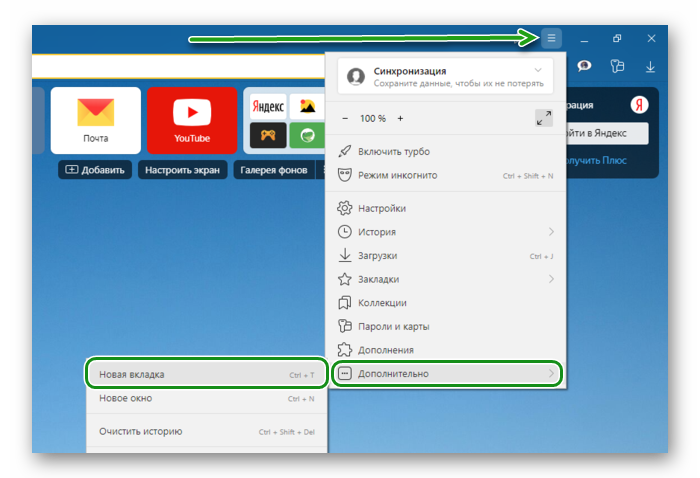

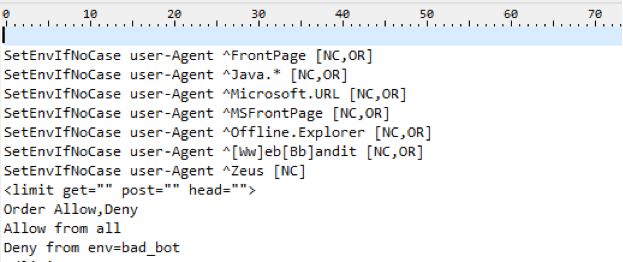

Блокировка нежелательных запросов через htaccess. Работа с файлом .htaccess дает возможность на уровне сервера управлять доступом к сайту, не затрагивая коды и скрипты, за счет чего он нагружает ресурс очень слабо. При этом защита сайта осуществляется при помощи введений ограничений по IP-адресам и определенным признакам в запросах.

Защита с помощью PHP-скрипта. Каждый поступивший на сайт запрос анализируется, а IP, от которого он исходил, запоминается. Если команды поступают с привычного IP в промежутки, нетипичные для человека, то ему блокируется доступ к странице. К недостатку данного способа можно отнести то, что от работы скрипта нагрузка на сайт может повыситься.

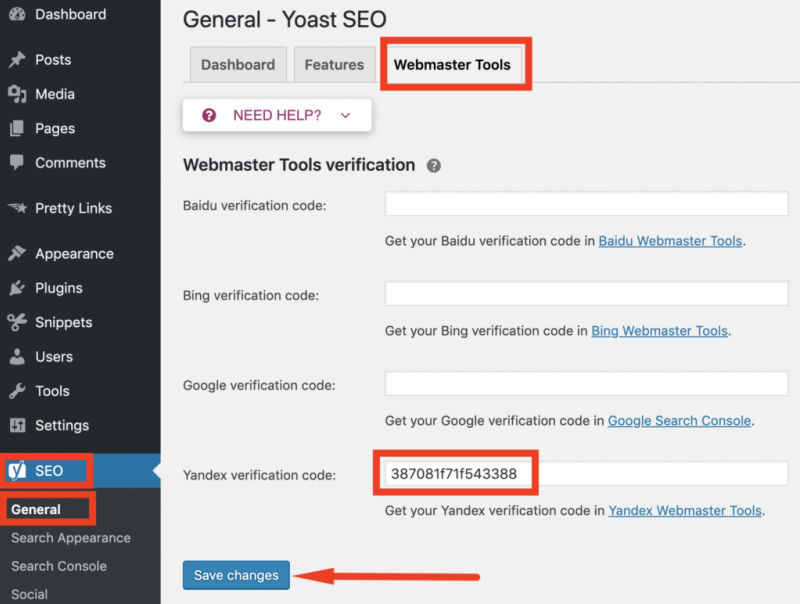

Сервис для очистки от спамного трафика. К доменному имени вашего сайта добавляется DNS-сервер компании, которая предоставляет услуги защиты. В результате все запросы, поступающие на ваш сайт, сначала идут на IP-адрес фильтрующего сервера. Безопасные пакеты направляются на хостинг вашего ресурса, а подозрительные блокируются. В результате всю лишнюю нагрузку берет на себя специальный сервер.

Развлечение

Очень многие пользователи всемирной паутины просто ради любопытства или забавы интересуются: «ДДоС-атака — что это и как её сделать?» Поэтому нередки случаи, когда начинающие злоумышленники ради потехи и пробы сил организовывают такие атаки на случайные ресурсы.

Вместе с причинами, ДДоС-атаки имеют свои классификационные признаки.

- Полосы пропускания. Сегодня практически каждое компьютерное место оборудовано либо локальной сетью, либо просто подключено к интернету. Поэтому нередки случаи сетевого флуда – большого количества запросов с неправильно сформированной и бессмысленной системой к конкретным ресурсам или оборудованию с целью его последующего отказа или сбоя (каналы связи, жёсткие диски, память и др.).

- Исчерпание системы. Такая ДДоС-атака на сервер Samp проводится для захвата физической памяти, процессорного времени и других системных ресурсов, из-за отсутствия которых атакуемому объекту просто нет возможности полноценно работать.

- Зацикливание. Бесконечная проверка данных и другие циклы, действующие «по кругу», заставляют объект тратить массу ресурсов, тем самым засоряя память до полного её исчерпания.

- Ложные атаки. Такая организация направлена на ложное срабатывание систем защиты, что в итоге приводит к блокировке некоторых ресурсов.

- HTTP протокол. Хакеры посылают малоёмкие HTTP-пакеты с особым шифрованием, ресурс, естественно, не видит, что на него организованна ДДоС-атака, программа для сервера, выполняя свою работу, отсылает в ответ пакеты гораздо большей ёмкости, тем самым засоряя полосу пропускания жертвы, что приводит опять таки к отказу работы сервисов.

- Смурф-атака. Это один из самых опасных видов. Хакер по широковещательному каналу отправляет жертве поддельный ICMP-пакет, где адрес жертвы подменяется адресом злоумышленника, и все узлы начинают присылать ответ на пинг-запрос. Данная ДДоС-атака – программа направленная на использование большой сети, т. е. запрос, обработанный посредством 100 компьютеров, будет усилен в 100 раз.

- UDP-флуд. Этот вид атаки чем-то схож с предыдущим, но вместо ICMP-пакетов злоумышленники используют UDP-пакеты. Суть этого метода в том, чтобы подменить IP-адрес жертвы на адрес хакера и полностью загрузить полосу пропускания, что также приведёт к сбою системы.

- SYN-флуд. Злоумышленники пытаются одновременно запустить большое количество TCP-соединений через SYN-канал с неверным или вовсе отсутствующим обратным адресом. После нескольких таких попыток большинство операционных систем ставят в очередь проблемное соединение и только после энного числа попыток его закрывают. Поток SYN-канала довольно большой, и вскоре, после множества таких попыток, ядро жертвы отказывается открывать любое новое соединение, блокируя работу всей сети.

- «Тяжёлые пакеты». Данный вид даёт ответ на вопрос: «Что такое ДДоС-атака сервера?» Хакеры отсылают пакеты серверу пользователя, но насыщение полосы пропускания не происходит, действие направлено только на процессорное время. В результате такие пакеты приводят к сбою в системе, а она, в свою очередь, отказывает в доступе к своим ресурсам.

- Лог-файлы. Если система квотирования и ротации имеют бреши в защите, то злоумышленники могут отправлять большие по объёму пакеты, занимая тем самым всё свободное место на жёстких дисках сервера.

- Программный код. Хакеры с большим опытом могут полностью изучить структуру сервера жертвы и запустить специальные алгоритмы (ДДоС-атака – программа-эксплоит). Такие атаки главным образом направлены на хорошо защищённые коммерческие проекты предприятий и организации различных сфер и областей. Злоумышленники находят бреши в программном коде и запускают недопустимые инструкции или другие исключительные алгоритмы, которые приводят к аварийной остановке системы или службы.

Полезные команды:

Число процессов Apache:

ps aux | grep httpd |wc -l

Число коннектов на 80 порт:

netstat -na | grep :80 | wc -l

То же, в статусе SYN

netstat -na | grep :80 | grep syn

Пример SYN-флуда:

netstat -na | grep :80 | grep SYN | wc -l 767

Посмотреть много ли разных IP:

netstat -na | grep :80 | grep SYN | sort -u | more

На какой домен чаще всего идут запросы:

tcpdump -npi eth0 port domain

Статус Apache:

apachectl status

Посмотреть откуда IP или Domain:

whois xxx.xxx.xxx.xxx

или

jwhois xxx.xxx.xxx.xxx

С какого IP сколько запросов:

netstat -na | grep :80 | sort | uniq -c | sort -nr | more

Количество соединений с сервером:

cat /proc/net/ip_conntrack | wc -l

Вывод информации в реальном времени, IP которые соединены с сервером и какое количество соединений по каждому IP

netstat -antu | awk '$5 ~ /:/{split($5, a, ":"); ips]++} END {for (ip in ips) print ips, ip | "sort -k1 -nr"}'

позволяет узнать сколько одновременных подключений на порт с 1 айпи

# netstat -plan | grep :80 | awk '{print $5}' | awk -F: '{print $1}' | sort | uniq -c

# netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

# устанавливаем максимальное количество подключений с одного айпи.

# В браузерах эта количество подключений к серверу ограничено 16 соединениями,

# но стоит учитывать тех, кто сидит за NAT, а также что пользователь

# может открыть 2 сайта на разных айпишниках одного и того же сервера.

# Данный параметр подбирается оптимально с помощью предыдущей команды.

iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 32 -j DROP iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# то же для DNS

iptables -A INPUT -p udp --dport 53 -m connlimit --connlimit-above 8 -j DROP iptables -A INPUT -p udp --dport 53 -j ACCEPT

# будет препятствовать спуфингу от нашего имени.

# Ведь если мы получаем пакет с установленными флагами SYN и ACK

# (такой комбинацией флагов обладает только ответ на SYN-пакет) по еще не открытому соединению,

# это означает, что кто-то послал другому хосту SYN-пакет от нашего имени, и ответ пришел к нам.

# Конечно, злоумышленнику предстоит еще угадать номер последовательности.

# Согласно приведенному правилу, наш хост ответит RST-пакетом, после получения которого

# атакуемый хост закроет соединение.

iptables -I INPUT -m conntrack --ctstate NEW,INVALID -p tcp --tcp-flags SYN,ACK SYN,ACK -j REJECT --reject-with tcp-reset

# Для защиты от SYN атак включаем SYN-cookies

sysctl -w net.ipv4.tcp_syncookies=1

# Увеличиваем размер очереди полуоткрытых соединений (также полезно при SYN флуде) (default 512)

sysctl -w net.ipv4.tcp_max_syn_backlog=4096

# Проверять TCP-соединение каждую минуту. Если на другой стороне — легальная машина,

# она сразу ответит. Дефолтовое значение — 2 часа.

sysctl -w net.ipv4.tcp_keepalive_time=60

# Повторить пробу через десять секунд

sysctl -w net.ipv4.tcp_keepalive_intvl=10

# Количество проверок перед закрытием соединения

sysctl -w net.ipv4.tcp_keepalive_probes=5

# Фильтр обратного пути, защита от спуфинга (подмены адресов)

sysctl -w net.ipv4.conf.default.rp_filter=1

# Уменьшение времени удержания «полуоткрытых» соединений

# Сделаем так, чтобы перепередача осуществлялась на 3 секунде

# и полное время хранения полуоткрытых соединений в очереди составило 9 секунд

sysctl -w net.ipv4.tcp_synack_retries=1

# Изменяем время ожидания приема FIN до полного закрытия сокета

sysctl -w net.ipv4.tcp_fin_timeout=10

План действий

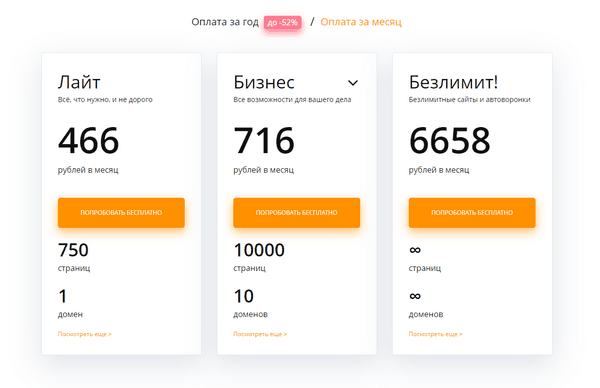

Демонстрацию услуги по защите от DDoS-атак мы проведем с помощью эксперимента, целью которого будет сравнение работоспособности веб-сервера, находящегося под DDoS-атакой, с подключенной услугой и без неё. Для этого мы организуем два стресс-теста с одинаковыми параметрами атаки на заранее подготовленный веб-сервер в VPC через защищенный и прямой IP-адрес. Степень влияния услуги по защите от DDoS-атак на фильтрацию нежелательного трафика мы оценим с помощью метрик загрузки процессора и сетевого устройства. Кроме того, используем инструмент мониторинга сервисов для определения доступности веб-сервера в разных локациях.

Веб-сервер:

- Простой сайт на WordPress, развернутый с помощью стандартного LAMP-стека;

- Виртуальный сервер в VPC с 1 vCPU и 1 GB оперативной памяти на Ubuntu.

Инструменты мониторинга:

- Утилита Netdata для просмотра сведений о системе в реальном времени;

- Мониторинг доступности сервисов, в котором мы используем простой GET-запрос для проведения теста.

Инструмент для стресс-теста:

IP Stresser, предоставляющий возможность создания теста с объемом атаки до 3 Гбит/c.

В результате проведения испытаний ожидается, что при подключенной услуге по защите от DDoS-атак работоспособность сервиса нарушена не будет. В следующей части мы рассмотрим создание и настройку приложения в VPC и процесс подключения услуги. Затем проведем стресс-тесты и сравним показания метрик.

Пополняем счет с карты Сбербанка

Поскольку время – это деньги, то лучше найти вариант пополнения баланса, не выходя из дома. Специально для вас мы подготовили пошаговую инструкцию, следуя которой вы пополните счет сотового телефона за несколько минут.

Как пополнить через Сбербанк Онлайн

Для пополнения баланса нужно сначала зарегистрироваться в системе Сбербанк Онлайн и получить доступ. Для авторизации на официальном сайте банка выбрать «Сбербанк Онлайн».

В открывшемся окне вести логин, пароль и код, который придет в СМС.

Войдя в личный кабинет, останется войти в раздел «Переводы и платежи» и выбрать «Мобильная связь».

В открывшемся окне выбрать оператора сотовой связи или кликнуть «Мобильная связь. Оплата любого номера телефона». Второй вариант подходит, если вы пополняете счет другого человека.

На следующем шаге ввести номер телефона, сумму для зачисления и кликнуть «продолжить».

Последнее, что нужно сделать, это перепроверить номер телефона и подтвердить оплату.

Как пополнить через мобильный банк

- Авторизоваться в приложении.

- Войти в раздел «Платежи» – «Мобильная связь».

- Выбрать оператора.

- Указать номер и сумму.

- Выбрать карту, с которой спишутся деньги (если их несколько).

- Подтвердить операцию.

Как оплатить телефон через смс-команду или USSD

С помощью смс-команды можно пополнить не только свой номер телефона, но и другого человека. Для перечисления денег нужно набрать команду:

| Оплатить привязанный телефон | *900*100# | Вместо:

|

| Оплатить любой телефон | *900*9ХХХХХХХХХХ*100# |

Для привязки номера телефона к карте нужно позвонить специалисту службы поддержки по номеру 900. Номер считается привязанным, если на него поступают все сообщения от Сбербанка. Привязать можно только один номер.

Для оплаты через USSD нужно:

| Оплатить привязанный телефон | *900*100# | Вместо:

|

| Оплатить любой телефон | *900*9ХХХХХХХХХХ*100# |

Как оплатить через Яндекс.Деньги

Воспользоваться этим способом можно при наличии электронного кошелька в платежной системе Яндекс.Деньги. Для пополнения баланса нужно авторизоваться в личном кабинете электронного кошелька, потом на главной странице выбрать «Оплата услуг».

После выбрать «Мобильный телефон».

В открывшемся окне указать номер телефона, сумму для пополнения и кликнуть «Заплатить».

На следующем шаге указать данные карты Сбербанка и кликнуть «Заплатить». После подтвердить списание денег, введя секретный код от банка, который придет в СМС.

Обратите внимание, что за пополнение телефона на сумму более 3 000 рублей в календарном месяце сервис взимает комиссию в 2%. К примеру, за перевод в размере 4000 рублей вы заплатите комиссию 80 рублей

После указать номер телефона и сумму для пополнения. Далее указать данные карты Сбербанка и подтвердить платеж.

Автоплатеж

При наличии интернет-банка или мобильного приложения можно настроить автоплатеж. Плюс услуги в том, что баланс будет пополняться автоматически в указанные числа месяца.

Как подключить услугу:

| Способ подключения | Инструкция |

| Мобильное приложение |

|

| Интернет-банк |

|

| СМС-команда | Отправить сообщение на номер 900 написав в сообщении АВТО ХХХ (прописать сумму для списания с карты). Баланс телефона будет пополняться:

|

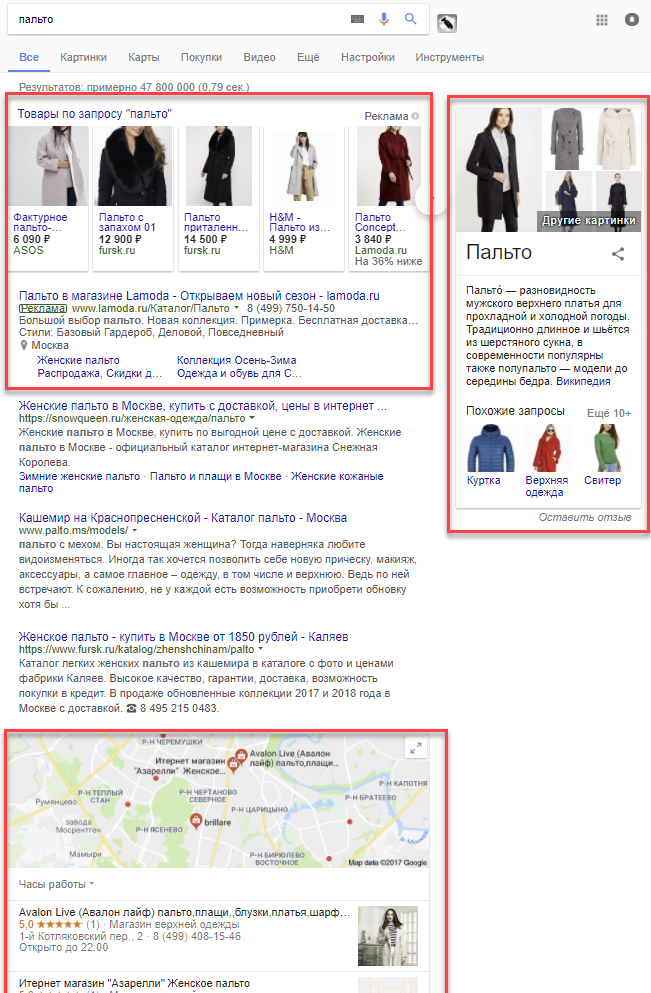

Как оплатить через сторонний сайт

Через поиск в интернете можно найти сайт посредника, через который можно пополнить баланс сотового телефона. Для перевода денег нужно:

- Указать сумму.

- Ввести номер.

- Оплатить, введя данные карты Сбербанка и подтвердив операцию.

Минус данного способа в том, что можно попасть на сайт мошенников. В лучшем случае деньги не будут зачислены, а в худшем – будут похищены данные карты или даже деньги с нее. Поэтому специалисты портала «Банки Сегодня» не рекомендуют выбирать этот вариант пополнения номера.

Обнаружение и предотвращение атаки отказа в обслуживании

DoS-атака очень опасна для организации, поэтому важно знать и иметь возможность ее предотвратить. Защита от DoS-атак включает обнаружение и последующую блокировку фальшивого трафика

Более сложную атаку трудно заблокировать. Но есть несколько методов, которые мы можем использовать, чтобы заблокировать обычную DoS-атаку. Самый простой способ — использовать брандмауэр с правилами разрешения и запрета. В простых случаях атаки осуществляются с небольшого числа IP-адресов, поэтому вы можете обнаружить эти IP-адреса и затем добавить правило блокировки в брандмауэр.

Но этот метод потерпит неудачу в некоторых случаях. Мы знаем, что межсетевой экран находится на очень глубоком уровне внутри сетевой иерархии, поэтому большой объем трафика может повлиять на маршрутизатор до того, как он достигнет межсетевого экрана.

Blackholing и Sunchholing являются более новыми подходами. Blackholing обнаруживает фальшивый атакующий трафик и отправляет его в черную дыру. Sinkholing направляет весь трафик на действительный IP-адрес, где анализируется трафик. Здесь он отклоняет обратно пакеты.

Чистые каналы — еще один недавний метод обработки DoS-атак. В этом методе весь трафик передается через центр очистки, где для фильтрации обратного трафика выполняются различные методы. Tata Communications, Verisign и AT&T являются основными поставщиками такого рода защиты.

Как пользователь Интернета, вы также должны заботиться о своей системе. Хакеры могут использовать вашу систему как часть своей сети зомби. Поэтому всегда старайтесь защитить свою систему. Всегда держите вашу систему в курсе последних обновлений. Установите хорошее антивирусное решение. Всегда будьте осторожны при установке программного обеспечения. Никогда не загружайте программное обеспечение из ненадежных или неизвестных источников. Многие веб-сайты используют вредоносное программное обеспечение для установки троянов в системах невинных пользователей.

Кто может пострадать от DoS и DDoS атак

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

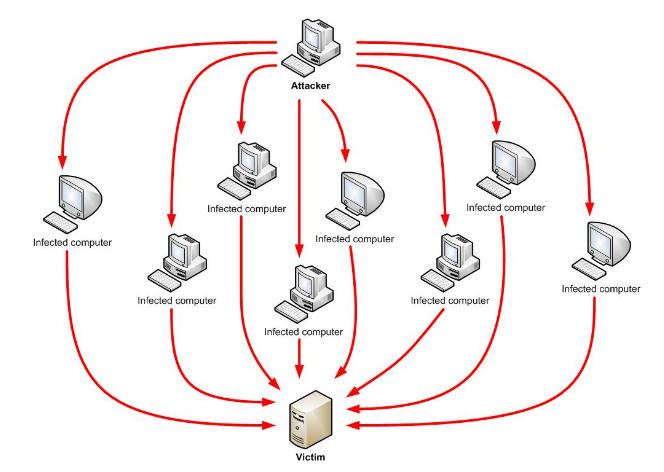

Схема, иллюстрирующая суть DDoS-атаки:

Масштабные атаки, способные нанести существенный урон, выполняются, как правило, профессиональными киберпреступниками за немалые деньги. Но не всегда. Атаковать ваши ресурсы могут и доморощенные хакеры-любители — из интереса, и мстители из числа уволенных сотрудников, и просто те, кто не разделяет ваши взгляды на жизнь.

Иногда воздействие проводится с целью вымогательства, злоумышленник при этом открыто требует от владельца ресурса деньги за прекращение атаки.

На сервера государственных компаний и известных организаций нередко нападают анонимные группы высококвалифицированных хакеров с целью воздействия на должностных лиц или вызова общественного резонанса.