Простейшие шифры: описание популярных кодов и шифров

Содержание:

Сейф на смартфоне

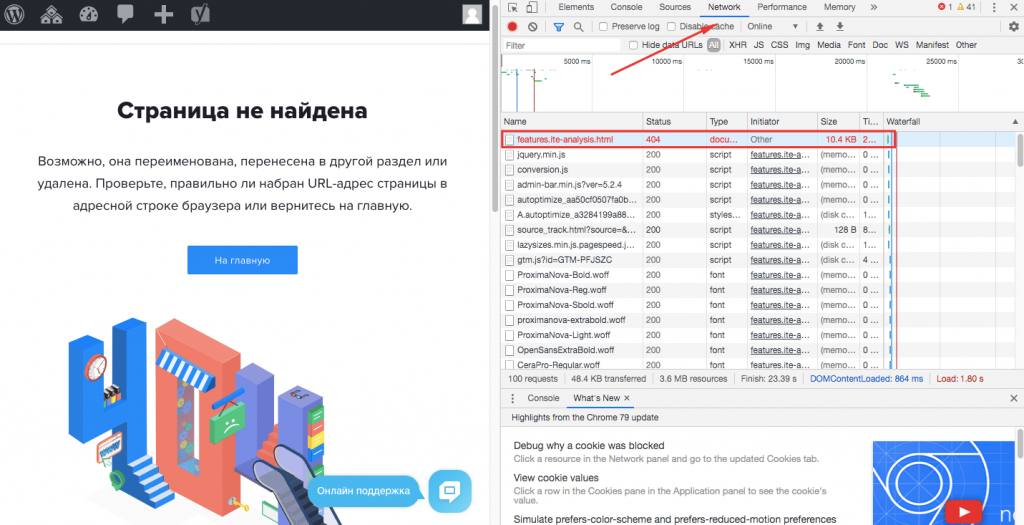

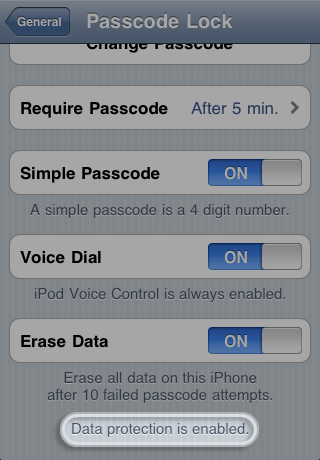

Ответом на вышеописанную проблему с кражей смартфонов стало включение в современные мобильные ОС функций шифрования. Ключевая информация в смартфоне постоянно хранится в зашифрованном виде и всякий раз расшифровывается, когда владелец вводит пароль или PIN-код разблокировки. Apple не дает пользователю глубоко управлять этой функцией, но значительное количество информации подвергается шифровке при активации защитного PIN-кода на включение смартфона/планшета.

Ответом на вышеописанную проблему с кражей смартфонов стало включение в современные мобильные ОС функций шифрования. Ключевая информация в смартфоне постоянно хранится в зашифрованном виде и всякий раз расшифровывается, когда владелец вводит пароль или PIN-код разблокировки. Apple не дает пользователю глубоко управлять этой функцией, но значительное количество информации подвергается шифровке при активации защитного PIN-кода на включение смартфона/планшета.

В Android в настройках безопасности имеется опция полной шифровки содержимого телефона, которая делает все данные на устройстве недоступными без ввода пароля. Для максимальной надежности в обоих случаях рекомендованы свежие версии мобильных ОС – iOS с 6.1 и Android с 4.1.

Моноалфавитная замена

Описанные выше ROTN и азбука Морзе являются представителями шрифтов моноалфавитной замены. Приставка «моно» означает, что при шифровании каждая буква изначального сообщения заменяется другой буквой или кодом из единственного алфавита шифрования.

Дешифрование шифров простой замены не составляет труда, и в этом их главный недостаток. Разгадываются они простым перебором или частотным анализом. Например, известно, что самые используемые буквы русского языка — это «о», «а», «и». Таким образом, можно предположить, что в зашифрованном тексте буквы, которые встречаются чаще всего, означают либо «о», либо «а», либо «и». Исходя из таких соображений, послание можно расшифровать даже без перебора компьютером.

Известно, что Мария I, королева Шотландии с 1561 по 1567 г., использовала очень сложный шифр моноалфавитной замены с несколькими комбинациями. И все же ее враги смогли расшифровать послания, и информации хватило, чтобы приговорить королеву к смерти.

кХРЕПЮРСПЮ═

- цЕПЮЯХЛЕМЙН б.ю., пЮГЛЮУМХМ л.й. «йПХОРНЦПЮТХВЕЯЙХЕ ЛЕРНДШ

Б ЮБРНЛЮРХГХПНБЮММШУ ЯХЯРЕЛЮУ» гЮПСАЕФМЮЪ ПЮДХНЩКЕЙРПНМХЙЮ,1982,N8 - яЪН д., йЕПП д., я.лЩДМХЙ «гЮЫХРЮ щбл»,л.,лХП,1982 — ПЮЯЯЛНРПЕМШ

ОПЮЙРХВЕЯЙХ БЯЕ ЮЯОЕЙРШ ГЮЫХРШ ХМТНПЛЮЖХХ Б БШВХЯКХРЕКЭМШУ Х

ЮБРНЛЮРХГХПНБЮММШУ ЯХЯРЕЛЮУ. - уНТТЛЮМ к.дФ. яНБПЕЛЕММШЕ ЛЕРНДШ ГЮЫХРШ ХМТНПЛЮЖХХ. л.,яНБ.ПЮДХН,

1980 — МЮХАНКЕЕ ОНКМЮЪ Х ЯЕПЭЕГМЮЪ ЛНМНЦПЮТХЪ ОН РЕНПХХ Х ОПЮЙРХЙЕ

ГЮЫХРШ ХМТНПЛЮЖХХ - дФЕТТ о.п. щКЕЙРПНМХЙЮ,1973,Р.46,N1 — ЬХТПНБЮМХЕ ДЮММШУ ЛЕРНДНЛ

ЦЮЛЛХПНБЮМХЪ. - сНКЙЕП а.дФ., аКЕИЙ ъ.т. аЕГНОЮЯМНЯРЭ щбл Х НПЦЮМХГЮЖХЪ ХУ

ГЮЫХРШ.-л.:яБЪГЭ,1980 — ПЮЯЯЛЮРПХБЮЧРЯЪ ЙПХОРНЦПЮТХВЕЯЙХЕ ЛЕРНДШ

ГЮЫХРШ ХМТНПЛЮЖХХ, ГЮЫХРЮ ДЮММШУ Б ТЮИКЮУ ХКХ АЮГЮУ ДЮММШУ. - лЮМСХКЭЪЛЯ т.ф.,яКНЮМ м.дФ. рххщп,1976,Р.64,N12 — ДЕРЮКЭМН НОХЯЮМШ

ЯОНЯНАШ ТНПЛХПНБЮМХЪ Х ЯБНИЯРБЮ ОЯЕБДНЯКСВЮИМШУ ОНЯКЕДНБЮРЕКЭМНЯРЕИ,

ЙНРНПШЕ ХЯОНКЭГСЧРЯЪ ОПХ ЬХТПНБЮМХХ ДЮММШУ ЛЕРНДНЛ ЦЮЛЛХПНБЮМХЪ.

Главное — ключи и пароли!

Подход пользователя: один пароль для всех учётных записей и стикеры на рабочем столе

Давайте обсудим самый важный вопрос: как помочь пользователю запоминать пароли от всех этих сервисов и криптографических утилит? Считается, что ввод ограничений на состав пароля решает проблему безопасности, и администраторы стремятся сделать пароли длинными, содержащими и буквы, и цифры, и символы, а также исключить из них реальные слова, которые можно найти в словарях, а также требуют менять их, скажем, каждые три месяца. Но кто сможет в реальности запомнить несколько каламбуров из десятка не связанных между собой символов?

Пользователи всегда борются против сложностей, которые мешают им работать. Поэтому на рабочих местах появляются жёлтенькие стикеры с теми самыми сложными паролями, а в доступной и незащищённой электронной почте оказываются все ключи шифрования, которые человек просто не хочет и не может запомнить.

Если же предоставить пользователю право самостоятельно устанавливать пароли на разные сервисы (а это неизбежно происходит, если речь идёт не о корпоративных учётных записях), то в большинстве случаев люди устанавливают вариации одного и того же пароля в разных системах. Например, это может быть PASSWORDgmail, PASSWORDfacebook, PASSWORDyandex и так далее. А после регистрации на каком-то сомнительном ресурсе с паролем PASSWORDroga-i-kopita все пароли могут быть легко взломаны злоумышленниками.

С другой стороны, шифрование только подливает масла в огонь. Ведь при утере ключа шифрования вы также теряете доступ ко всем зашифрованным данным. А если ключ хранится в электронной почте, то риск его кражи сводит на нет все плюсы шифрования. И здесь обращаться в службу поддержки бесполезно. Стойкие криптографические алгоритмы не позволят вам получить доступ к своим же данным.

Решение проблемы — программы для хранения паролей

Хорошим решением могут стать программы для хранения паролей. Например, вы можете предложить пользователям установить dashlane, sticky password или любую другую утилиту-менеджер паролей, защитив их одной фразой

Очень важно, что здесь речь идёт не про мастер-пароль, который открывает доступ ко всем вашим учётным записям, а именно про фразу, которая должна быть достаточно длинной и известной только вам. Утилита просто хранит файл с паролями и ключами доступа в зашифрованном виде, а секретная фраза при помощи различных алгоритмов позволяет получить ключ расшифровки

Последний штрих этой концепции безопасности — защита зашифрованного файла с паролями, потерять который нельзя ни в коем случае. Поэтому для утилит данного типа всегда настраивают автоматизированные алгоритмы резервного копирования в облако. Даже при полной утрате устройства, вы сможете в любой момент восстановить файл и снова получить доступ ко всем своим хранилищам, учётным записям и сервисам. Инкрементальное обновление данных в современном ПО для резервного копирования позволяет загружать обновление файла с паролями на сервер сразу после добавления новых учётных записей и гарантировать сохранность и конфиденциальность вашего доступа ко всем категориям данных, которые вы решили защитить паролем — от файлов и электронной почты до корпоративных сервисов и скрытых виртуальных машин.

История

Древний

Одной из самых ранних форм шифрования является замена символов, которая была впервые обнаружена в гробнице Хнумхотепа II , жившего в Египте в 1900 году до нашей эры. Шифрование с заменой символов является «нестандартным», что означает, что для понимания символов требуется шифр или ключ. Этот тип раннего шифрования использовался в Древней Греции и Риме в военных целях. Одной из самых известных разработок военного шифрования был шифр Цезаря , который представлял собой систему, в которой буква в обычном тексте сдвигалась вниз на фиксированное количество позиций вниз по алфавиту, чтобы получить закодированную букву. Сообщение, закодированное с помощью этого типа шифрования, может быть декодировано с фиксированным номером на шифре Цезаря.

Примерно в 800 году нашей эры арабский математик Аль-Кинди разработал метод частотного анализа, который был попыткой систематического взлома шифров Цезаря. Этот метод рассматривал частоту букв в зашифрованном сообщении, чтобы определить соответствующий сдвиг. Этот метод был неэффективным после создания полиалфавитных шифра по Леоне Альберти в 1465 году , в который были включены различные наборы языков . Чтобы частотный анализ был полезен, человеку, пытающемуся расшифровать сообщение, необходимо знать, какой язык выбрал отправитель.

19-20 века

Примерно в 1790 году Томас Джефферсон теоретически разработал шифр для кодирования и декодирования сообщений, чтобы обеспечить более безопасный способ военной переписки. Шифр, известный сегодня как Wheel Cipher или Jefferson Disk , хотя на самом деле так и не был построен, теоретически рассматривался как катушка, которая может перемешать английское сообщение длиной до 36 символов. Сообщение можно расшифровать, подключив перемешанное сообщение к получателю с таким же шифром.

Устройство, похожее на диск Джефферсона, М-94 , было независимо разработано в 1917 году майором армии США Джозефом Моборном. Это устройство использовалось в военной связи США до 1942 года.

Во время Второй мировой войны державы Оси использовали более совершенную версию M-94 под названием Enigma Machine . Машина Enigma была более сложной, потому что, в отличие от Колеса Джефферсона и M-94, каждый день беспорядок букв сменялся совершенно новой комбинацией. Комбинация каждого дня была известна только Оси, поэтому многие думали, что единственный способ взломать код — это попробовать более 17 000 комбинаций в течение 24 часов. Союзники использовали вычислительную мощность, чтобы строго ограничить количество разумных комбинаций, которые им нужно было проверять каждый день, что привело к взлому Энигмы.

Современное

Сегодня шифрование используется при передаче сообщений через Интернет в целях безопасности и торговли. Поскольку вычислительная мощность продолжает расти, компьютерное шифрование постоянно развивается для предотвращения атак.

Типы шифров

Основной принцип действия любого типа кодировки заключается в шифраторе и дешифраторе. С одного устройства информация в конвертированном виде отправляется, на другое она поступает и преобразуется в нужный текст. Для кодирования и раскодирования информации потребуется обменяться ключом. Он помогает провести раскодировку письма.

По типам информации все доступные способы шифрования разделяются на:

- симметричные;

- ассиметричные.

В зависимости от выбранного способа используется свой порядок разработки кода и его конвертации по выбранной системе сокрытия данных.

Симметричные

К симметричным методам шифрования текста относятся системы шифрования с применением заранее разработанного ключа. Его должны знать только лица, ведущие между собой закрытую переписку. Для оперативного преобразования полученной информации ключ должен быть уже на руках или указан в самом сообщении.

В результате пользователям сначала требуется получить сам исходный код ключа, а после приступить с его помощью к расшифровке полученного сообщения. Действие по созданию кодированного сообщения для отправителя производятся в обратном порядке. Сначала формируется по алгоритму ключ. Далее оформляется письмо по выбранному способу шифровки.

Ассиметричные

Различие с симметричным методом шифрования заключается в ключах. Метод кодирования производится при помощи открытого кода. Он предоставляется в свободном доступе.

Для раскодирования сообщения потребуется второй ключ. Он закрытый и знают его только участники переписки. Метод часто применяется в мессенджерах и почтовых службах. Раскодировать информацию без закрытого кода не выйдет. Его формируют переговорщики.

Ссылки

Robert Morris, Ken Thompson. Password security: a case history (англ.) // Communications of the ACM : журнал. — ACM New York, NY, USA, 1979. — Vol. 22, no. 11. — P. 594—597.

Muhammad Naveed, Seny Kamara, Charles V. Wright. Inference Attacks on Property-Preserving Encrypted Databases (англ.) // Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security — CCS ’15. — Denver, Colorado, USA: ACM Press, 2015. — P. 644—655. — ISBN 978-1-4503-3832-5. — doi:10.1145/2810103.2813651.

Paul Grubbs, Marie-Sarah Lacharite, Brice Minaud, Kenneth G. Paterson. Learning to Reconstruct: Statistical Learning Theory and Encrypted Database Attacks // 2019 IEEE Symposium on Security and Privacy (SP). — San Francisco, CA, USA: IEEE, 2019-05. — С. 1067—1083. — ISBN 978-1-5386-6660-9. — doi:10.1109/SP.2019.00030.

Ассиметричное шифрование

Здесь применяют 2 пароля — публичный (открытый) и секретный (закрытый). Первый отсылается всем людям, второй остаётся на стороне сервера. Эти названия достаточно условные, а зашифрованное одним из ключей сообщение можно расшифровать лишь с помощью другого. По сути и значимости они равноценны.

Данные алгоритмы шифрования дают возможность без проблем распространять пароли по сети, ведь не имея 2-го ключа, любое исходное сообщение останется для вас непонятным шифром. Кстати, на этом принципе работает и протокол SSL, позволяющий устанавливать безопасные соединения с пользователями, т. к. закрытый ключ есть только на стороне сервера.

Для ассиметричного шифрования хранение паролей проще, ведь секретный ключ не нужно передавать кому-либо. А в случае взлома сервер сменит пару ключей и разошлёт всем новые комбинации.

Считается, что ассиметричное шифрование «тяжелее» симметричного. Всё потому, что оно требует больше компьютерных ресурсов. Есть ограничения и на процесс генерации ключей.

Как правило, возможности ассиметричного шифрования используют для выполнения идентификации пользователей (например, при входе на сайт). Или с его помощью создают сессионный ключ для симметричного шифрования (речь идёт о временном пароле для обмена данными между сервером и пользователем). Или формируют зашифрованные цифровые подписи. В последнем случае проверить такую подпись может каждый, используя публичный ключ, находящийся в открытом доступе.

Моноалфавитная замена

Описанные выше ROTN и азбука Морзе являются представителями шрифтов моноалфавитной замены. Приставка «моно» означает, что при шифровании каждая буква изначального сообщения заменяется другой буквой или кодом из единственного алфавита шифрования.

Дешифрование шифров простой замены не составляет труда, и в этом их главный недостаток. Разгадываются они простым перебором или частотным анализом. Например, известно, что самые используемые буквы русского языка — это «о», «а», «и». Таким образом, можно предположить, что в зашифрованном тексте буквы, которые встречаются чаще всего, означают либо «о», либо «а», либо «и». Исходя из таких соображений, послание можно расшифровать даже без перебора компьютером.

Известно, что Мария I, королева Шотландии с 1561 по 1567 г., использовала очень сложный шифр моноалфавитной замены с несколькими комбинациями. И все же ее враги смогли расшифровать послания, и информации хватило, чтобы приговорить королеву к смерти.

Литература

Э. Мэйволд. Безопасность сетей. — 2006. — 528 с. — ISBN 978-5-9570-0046-9.

Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C / Под ред. А. Б. Васильева. — М.: Триумф, 2002. — 816 с. — ISBN 5-89392-055-4. Архивная копия от 18 декабря 2018 на Wayback Machine

Жельников В. Криптография от папируса до компьютера / Под ред. А. Б. Васильева. — М.: ABF, 1996. — 335 с. — ISBN 5-87484-054-0. Архивная копия от 10 марта 2010 на Wayback Machine

К. Шеннон. Теория связи в секретных системах // Работы по теории информации и кибернетике / Перевод С. Карпова. — М.: ИЛ, 1963. — С. 243—322. — 830 с. Архивная копия от 22 декабря 2014 на Wayback Machine

- Современная криптография: Теория и практика

- А. П. Алферов, А. Ю. Зубов, А. С. Кузьмин, А. В. Черемушкин. Основы Криптографии.. — Гелиос АРВ, 2002. — 480 с.

Носов В. А. Краткий исторический очерк развития криптографии (рус.) (недоступная ссылка) (17 октября 2002). Дата обращения: 10 апреля 2012. Архивировано 26 января 2012 года.

Простой пример

Допустим, мы с другом хотим организовать тайную переписку. Для этого мы выбираем число, которое будет нашим секретным ключом. Алгоритм шифрования будет такой:

- Составляем сообщение на русском языке.

- Берём ключ (число) и сдвигаем все символы в сообщении на это число. Например, если ключ равен трём, то А (1-я позиция) сдвигается на три позиции дальше по алфавиту и превращается в Г (4-я позиция), Л превращается в О и так далее. Если при сдвиге мы выходим за границу алфавита, то возвращаемся в начало алфавита и продолжаем отсчёт оттуда.

- Таким способом шифруем всё сообщение, буква за буквой.

- Отдаём шифровку другу.

- Он берёт каждый символ и сдвигает его на три позиции назад по алфавиту. В итоге у него все буквы вернутся на свои места и получится тот текст, который мы отправляли.

Если взять ключ 10 и зашифровать им фразу «Привет, это журнал Код!», то получится так:

Щътлоь, жьш рэъчйх Фшн!

Этот алгоритм слишком прост для современной криптографии, потому что взламывается почти моментально, но для игр в шпионов с детьми — самое то.

Алгоритм из нашего примера называется шифром Цезаря, потому что так римский император шифровал важные сообщения своим генералам.

Вертикальные перестановки

Этот вид шифров также является вариантом маршрутной перестановки. Интересен он в первую очередь наличием ключа. Данный способ был широко распространен в прошлом и также использовал таблицы для шифрования. Сообщение записывается в таблицу обычным образом — сверху вниз, а шифрограмма выписывается по вертикалям, при этом соблюдается порядок, указанный ключом или паролем. Посмотрим на образец такого шифрования.

Используем таблицу размерностью 4х8 клеток и запишем в нее наше сообщение обычным образом. А для шифровки используем ключ 85241673.

| и | с | т | я | г | о | с | т |

| н | ы | м | п | у | т | е | м |

| и | с | с | о | с | т | р | а |

| д | а | н | ь | е | м |

Ключ приведен ниже.

| 8 | 5 | 2 | 4 | 1 | 6 | 7 | 3 |

Теперь, используя ключ в качестве указания на порядок следования, выпишем столбцы в строку.

Важно заметить, что при этом способе шифрования пустые ячейки в таблице не следует заполнять случайными буквами или символами, надеясь, что это усложнит шифрограмму. На самом деле, наоборот, такое действие даст врагам подсказку

Потому что длина ключа окажется равной одному из делителей длины сообщения.

Ещё кодирование

Кодированием пользуется весь мир на протяжении всей своей истории:

- наскальные рисунки кодируют истории древних людей;

- египетская клинопись на табличках и берестяные грамоты — примеры алфавитного кодирования. Обычно нужны были, чтобы закодировать и зафиксировать численность голов скота и мешков зерна;

- ноты у музыкантов — кодируют музыку, а точнее, инструкцию по исполнению музыки;

- дорожные знаки и сигналы светофора кодируют правила дорожного движения;

- иконки в смартфоне — тоже пример кодирования;

- разные народы кодируют одни и те же слова по-разному, каждый на своём языке;

- значки на ярлычке одежды кодируют информацию о том, как стирать и ухаживать за вещью.

Кодирование нужно для того, чтобы сделать данные максимально понятным для получателя и для всех, кто тоже использует такие же обозначения.

Folder Lock – эффективное шифрование для физических лиц

- Платформы: Windows, Android, iOS

- Охватываемые ресурсы: шифрование, защита паролем, предотвращение взлома

- Облачные функции: Да

- Интеграция: нет

- Бесплатная пробная версия: n/a

Хотя важно защитить активы на компьютерах компании, также важно добавить защиту любому устройству, которое хранит важные данные. Например, большинство сотрудников имеют доступ к электронной почте своей компании и другим учетным записям на своих смартфонах, и они должны быть защищены. Folder Lock является хорошим вариантом, когда речь идёт о добавлении шифрования на ваших мобильных устройствах. Приложение может защитить ваши личные файлы, фотографии, видео, контакты, заметки и аудиозаписи, хранящиеся в телефоне.

Folder Lock является хорошим вариантом, когда речь идёт о добавлении шифрования на ваших мобильных устройствах. Приложение может защитить ваши личные файлы, фотографии, видео, контакты, заметки и аудиозаписи, хранящиеся в телефоне.

Есть и некоторые другие скрытые функции безопасности. Помимо шифрования, вы также можете установить «пароль-приманку», средства защиты от хакерских атак, регистрировать несанкционированные попытки входа в систему, создать резервную копию всех ваших паролей и получать уведомления о потенциальных атаках методом перебора. Базовое приложение можно загрузить бесплатно, с профессиональной версией вы получите ещё больше функций.

Особенности Folder Lock:

- Бесплатная базовая версия

- Эффективное личное шифрование

- Ориентирован на мобильные устройства

Отключение защиты

Как отключить шифрование дисков? Иногда ноутбуки или ПК поставляются сразу с зашифрованными дисками. В этом случае в «Моем компьютере» можно заметить соответствующий значок. Чтобы избавиться от защиты и пониженной производительности винчестера, нужно отключить эту опцию.

Для этого нужно перейти в настройки системы, выбрать раздел «О системе», а в нем отключить шифрование. Этот вариант подходит в том случае, если у вас работает BitLocker.

Если вы использовали стороннюю программу, то нужно просто открыть ее и выбрать соответствующий пункт. Обычно в программах он может называться «размонтировать» и т. п.

Виды криптографии

Достоинством любого современного криптографического метода можно назвать возможность обеспечения высокой гарантированной стойкости защиты, рассчитываемой и выражаемой в числовой форме (среднее число операций или время, необходимое для расшифровки секретной информации или подбора ключей). В настоящее время существуют следующие виды криптографии:

- Шифрование информации.

- Кодирование информации.

- Рассечение информации.

- Сжатие данных.

Видео о криптографии и шифровании

Шифрование

В процессе шифрования в шифруемом сообщении выполняется криптографическое преобразование каждого символа. Среди всех известных способов шифрования можно выделить следующие пять основных групп:

- Замена (подстановка). В свою очередь, различают простую (одноалфавитную), многоалфавитную одноконтурную обыкновенную, многоалфавитную многоконтурную и многоалфавитную одноконтурную монофоническую замены.

- Перестановка. Различают простую, усложнённую по таблице и усложнённую по маршрутам перестановки.

- Аналитические преобразования — осуществляются по особым зависимостям или с помощью правил алгебры матриц.

- Гаммирование — шифрование выполняется с помощью короткой или длинной конечных гамм или с помощью бесконечной гаммы.

- Комбинированные — сообщения шифруются методами замены и перестановки, замены и гаммирования, перестановки и гаммирования или двойного гаммирования.

Кодирование сообщений

В данном типе криптопреобразований используется замена некоторых элементов данных определёнными кодами (к примеру, это могут быть сочетания цифр и/или букв).

Рассечение информации

В этом методе защищаемая информация разделяется на отдельные массивы данных, при расшифровке лишь одного из которых будет невозможно раскрытие засекреченной информации.

Сжатие сообщения

Способ сжатия предусматривает замену в защищаемых данных повторяющимися последовательностями символов на меньшие по размерам последовательности. Эффективность такого сжатия зависит от количества одинаковых последовательностей в защищаемом тексте.

Криптография для начинающих

На протяжении всей многовековой истории криптографии и до настоящего времени это искусство было доступно далеко не каждому. Как правило, эти методы использовали люди, не выходящие за границы резиденций глав держав, посольств, органов разведки. И только несколько десятков лет назад начали происходить кардинальные изменения в этой области — информация стала самостоятельной коммерческой ценностью и превратилась в широко распространённый, почти обычный товар. Её производят, хранят, передают, продают, покупают, а, соответственно — воруют и подделывают. Именно поэтому сегодня существует большое количество учебных пособий и компьютерных программ, предназначенных для обычных пользователей, которым интересна криптография. Обучение некоторым простым видам шифрования может освоить даже школьник.

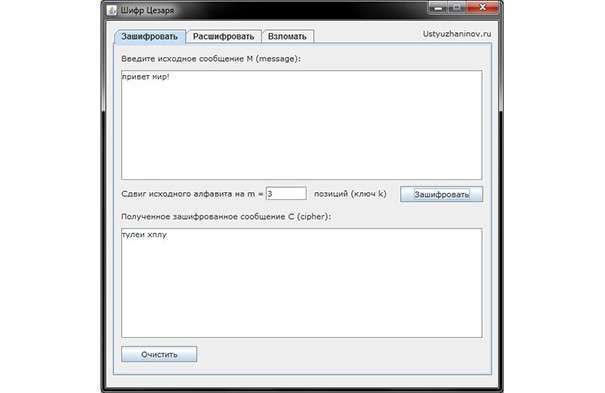

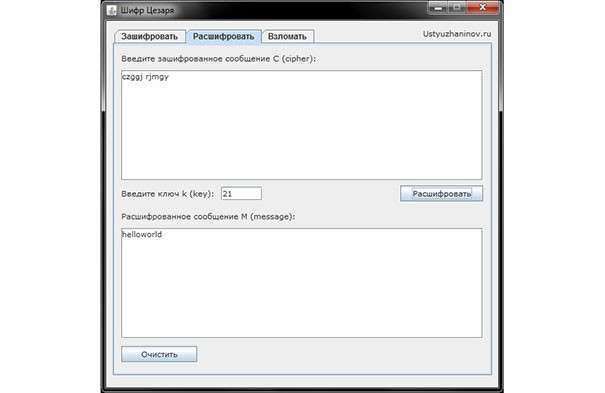

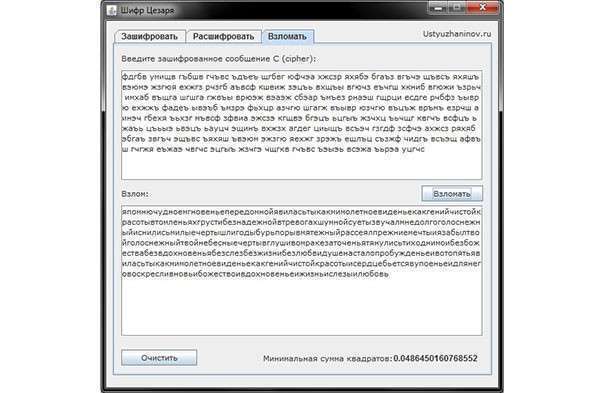

Программа «Шифр Цезаря»

Данный метод шифрования также называют и шифром сдвига. В программном варианте шифр Цезаря представляет собой шифр подстановки с ключом, символы которого заменяются в тексте символами, находящимися на некоторых постоянных числах позиций слева или справа от него в алфавите. К примеру, шифр со сдвигом в правую сторону на три позиции: буква А заменяется на букву Г, Б — на Д и т. д. Следует учитывать, что буква Ё не используется в зашифровке и заменяется буквой Е.

Программа:

Зашифровка:

Зашифровка:

Расшифровка:

А Вас увлекает криптография? Разбираетесь ли Вы в ней? Расскажите об этом в .

Видео о криптографии для начинающих