Enable-bitlocker

Содержание:

- System requirements

- BitLocker overview

- Как использовать ключи шифровальщика?

- Может ли отладчик ядра работать с BitLocker?Can I run a kernel debugger with BitLocker?

- Можно ли использовать BitLocker на диске операционной системы без доверенного платформенного модуля?Can I use BitLocker on an operating system drive without a TPM?

- Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?How do I obtain BIOS support for the TPM on my computer?

- Шифрование только занятого места на дискеUsed Disk Space Only encryption

- Включение шифрования BitLocker в домашней редакции Windows

- Windows

- BitLocker

- Как работает BitLocker?

- Практическое применениеPractical applications

System requirements

BitLocker has the following hardware requirements:

For BitLocker to use the system integrity check provided by a Trusted Platform Module (TPM), the computer must have TPM 1.2 or later. If your computer does not have a TPM, enabling BitLocker requires that you save a startup key on a removable device, such as a USB flash drive.

A computer with a TPM must also have a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware. The BIOS or UEFI firmware establishes a chain of trust for the pre-operating system startup, and it must include support for TCG-specified Static Root of Trust Measurement. A computer without a TPM does not require TCG-compliant firmware.

The system BIOS or UEFI firmware (for TPM and non-TPM computers) must support the USB mass storage device class, including reading small files on a USB flash drive in the pre-operating system environment.

Important

From Windows 7, you can encrypt an OS drive without a TPM and USB flash drive. For this procedure, see Tip of the Day: Bitlocker without TPM or USB.

Note

TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. The Legacy and Compatibility Support Module (CSM) options must be disabled. For added security Enable the Secure Boot feature.

The hard disk must be partitioned with at least two drives:

- The operating system drive (or boot drive) contains the operating system and its support files. It must be formatted with the NTFS file system.

- The system drive contains the files that are needed to load Windows after the firmware has prepared the system hardware. BitLocker is not enabled on this drive. For BitLocker to work, the system drive must not be encrypted, must differ from the operating system drive, and must be formatted with the FAT32 file system on computers that use UEFI-based firmware or with the NTFS file system on computers that use BIOS firmware. We recommend that system drive be approximately 350 MB in size. After BitLocker is turned on it should have approximately 250 MB of free space.

A fixed data volume or removable data volume cannot be marked as an active partition.

When installed on a new computer, Windows will automatically create the partitions that are required for BitLocker.

When installing the BitLocker optional component on a server you will also need to install the Enhanced Storage feature, which is used to support hardware encrypted drives.

BitLocker overview

BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. The TPM is a hardware component installed in many newer computers by the computer manufacturers. It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Как использовать ключи шифровальщика?

После проведенного шифрования система автоматически предупредит о создании специального ключа, при помощи которого можно расшифровать указанную папку в экстренной ситуации.

Как правило, оповещение будет показано в правом нижнем углу, где зачастую находятся настройки громкости.

Нажимаем по оповещению и видим окно с возможными действиями с ключом. Если необходимо создать резервную копию ключа, нажимаем по пункту «Архивировать сейчас».

После этого откроется окно мастера экспорта сертификатов. Нажимаем «Далее» и переходим к окну с установками. Указываем необходимые или оставляем текущие параметры и нажимаем «Далее».

В открывшемся окне указываем метод создания с паролем и устанавливаем собственный пароль.

Следующим шагом будет сохранение ключа на любой внешний накопитель. При создании ключа появляется гарантия того, что необходимую папку можно будет открыть и просмотреть даже в случае утери доступа к своей учетной записи.

Может ли отладчик ядра работать с BitLocker?Can I run a kernel debugger with BitLocker?

Да.Yes. При этом отладчик нужно включать до включения BitLocker.However, the debugger should be turned on before enabling BitLocker. Заблаговременное включение отладчика обеспечивает правильность вычисления показателей состояния при запечатывании в доверенном платформенном модуле, что позволяет компьютеру корректно запускаться.Turning on the debugger ensures that the correct measurements are calculated when sealing to the TPM, allowing the computer to start properly. Если нужно включить или выключить отладку при использовании BitLocker, сначала приостановите BitLocker, чтобы не дать компьютеру перейти в режим восстановления.If you need to turn debugging on or off when using BitLocker, be sure to suspend BitLocker first to avoid putting your computer into recovery mode.

Можно ли использовать BitLocker на диске операционной системы без доверенного платформенного модуля?Can I use BitLocker on an operating system drive without a TPM?

Да, можно включить BitLocker на диске операционной системы без доверенного платформенного модуля версии 1.2 или более поздней, если встроенное ПО BIOS или UEFI поддерживает чтение с USB-устройства флэш-памяти в среде загрузки.Yes, you can enable BitLocker on an operating system drive without a TPM version 1.2 or higher, if the BIOS or UEFI firmware has the ability to read from a USB flash drive in the boot environment. Это возможно, так как BitLocker не разблокирует защищенный диск, пока не будет получен основной ключ тома BitLocker от доверенного платформенного модуля на компьютере или с USB-устройства флэш-памяти, содержащего ключ запуска BitLocker для этого компьютера.This is because BitLocker will not unlock the protected drive until BitLocker’s own volume master key is first released by either the computer’s TPM or by a USB flash drive containing the BitLocker startup key for that computer. Но компьютеры без доверенного платформенного модуля не смогут выполнять проверку целостности системы, которая возможна при помощи BitLocker.However, computers without TPMs will not be able to use the system integrity verification that BitLocker can also provide.

Чтобы определить, может ли компьютер считывать данные с USB-устройства при загрузке, воспользуйтесь возможностью проверить систему с помощью BitLocker во время настройки BitLocker.To help determine whether a computer can read from a USB device during the boot process, use the BitLocker system check as part of the BitLocker setup process. В ходе этой проверки выполняются тесты, подтверждающие возможность считывания данных с USB-устройств в нужное время, а также соответствие компьютера другим требованиям BitLocker.This system check performs tests to confirm that the computer can properly read from the USB devices at the appropriate time and that the computer meets other BitLocker requirements.

Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?How do I obtain BIOS support for the TPM on my computer?

Запросите у изготовителя компьютера встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG и следующим требованиям:Contact the computer manufacturer to request a Trusted Computing Group (TCG)-compliant BIOS or UEFI boot firmware that meets the following requirements:

- соответствие стандартам TCG для клиентского компьютера;It is compliant with the TCG standards for a client computer.

- наличие механизма защищенного обновления, предотвращающего установку вредоносного встроенного ПО для BIOS или загрузочного ПО на компьютер.It has a secure update mechanism to help prevent a malicious BIOS or boot firmware from being installed on the computer.

Шифрование только занятого места на дискеUsed Disk Space Only encryption

На шифрование диска с помощью BitLocker в предыдущих версиях Windows могло уходить много времени, потому что шифровался каждый байт тома (включая части, не содержащие данных).BitLocker in earlier Windows versions could take a long time to encrypt a drive, because it encrypted every byte on the volume (including parts that did not have data). Это самый безопасный способ зашифровать диск, особенно если на диске ранее хранились конфиденциальные данные, которые были после перемещения или удаления.That is still the most secure way to encrypt a drive, especially if a drive has previously contained confidential data that has since been moved or deleted. В этом случае отслеживающие конфиденциальные данные могут оставаться на части диска, помеченные как неиспользуемые.In that case, traces of the confidential data could remain on portions of the drive marked as unused.

Зачем шифровать новый диск, если можно просто шифровать данные по мере записи?But why encrypt a new drive when you can simply encrypt the data as it is being written? Чтобы уменьшить время шифрования, BitLocker в Windows10 позволяет пользователям выбирать шифрование только своих данных.To reduce encryption time, BitLocker in Windows10 lets users choose to encrypt just their data

В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов.Depending on the amount of data on the drive, this option can reduce encryption time by more than 99 percent.

Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска.Exercise caution when encrypting only used space on an existing volume on which confidential data may have already been stored in an unencrypted state, however, because those sectors can be recovered through disk-recovery tools until they are overwritten by new encrypted data. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск.In contrast, encrypting only used space on a brand-new volume can significantly decrease deployment time without the security risk because all new data will be encrypted as it is written to the disk

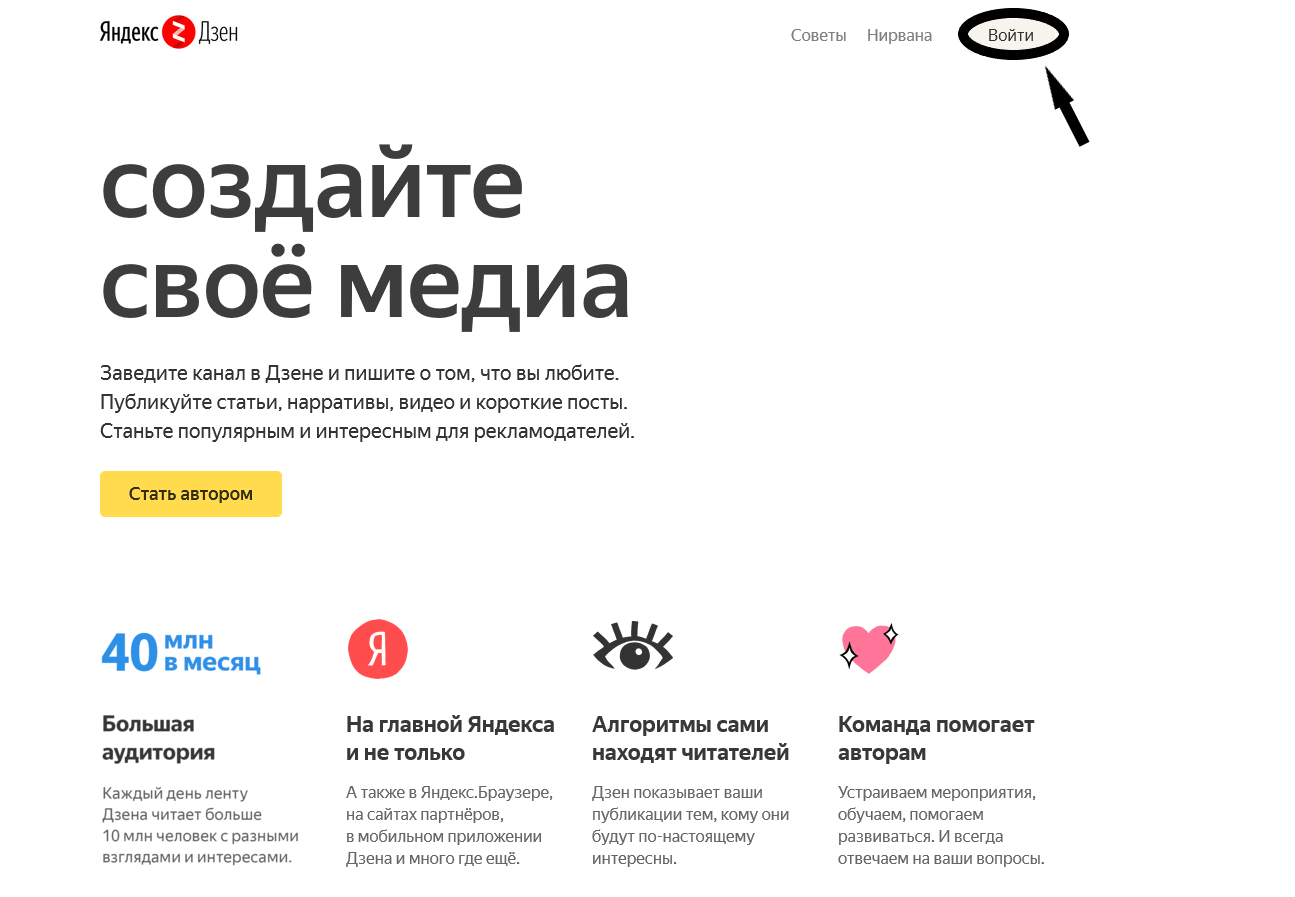

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

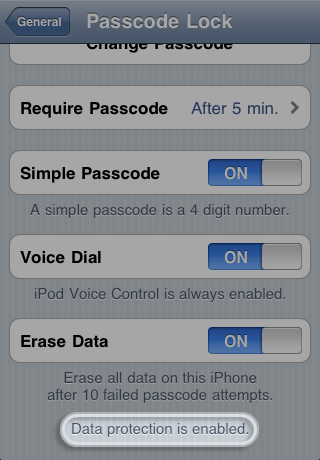

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

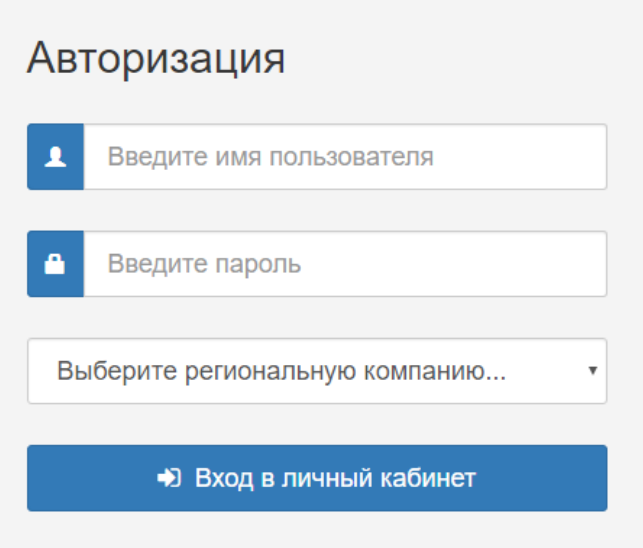

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

BitLocker

Программа BitLocker впервые появилась в операционной системе Windows Vista в качестве функции шифрования данных статических дисков. С ее помощью у каждого пользователя этой и последующих версий ОС Windows появилась возможность защищать свои персональные сведения от потенциальных оффлайн атак, вроде кражи офисного компьютера или переносного устройства с контактной информацией о клиентах, цифровой версией договоров, бухгалтерскими, торговыми системами.

Описание

В отличие от ранних версий шифровальных инструментов ОС, BitLocker защищает не отдельные файлы или папки, а диск целиком. Это значит, что абсолютно вся информация на диске, находящемся под защитой BitLocker, становится недоступной для посторонних глаз. Таким образом, компания Microsoft решила частую проблему, когда информацию из украденного устройства легко было получить, просто переставив жесткий диск на другой компьютер.

Функция использует надежные алгоритмы шифрования AES 128 и AES 256, а ключи доступа можно хранить:

- На самом компьютере;

- В чипе TPM;

- На USB-устройстве (смарт-карта, флешка с кодом);

- В учетной записи Microsoft.

Большим преимуществом является возможность зашифровать не только жесткий диск, но также флешки и загрузочные диски, NTFS и FAT системы и многое другое. Шифровать новую информацию отдельно не придется, если выбранный том уже находится под защитой BitLocker, все попадающие на него файлы будут шифроваться автоматически.

Пользователи также получают принудительную возможность восстановления доступа к диску в случае потери ключа, в виде сохранения резервного ключа в учетной записи Microsoft или в отдельном файле.

Плюсы и минусы

В мире найдется немного людей, которым совершенно нечего скрывать. И еще меньше частных предприятий. А значит, защита данных необходима, и BitLocker предоставляет такую возможность с минимальной затратой ресурсов и рядом достоинств:

- Под защитой находятся не отдельные элементы дисков или систем, а тома целиком. Шифрованию подвергаются все файлы за исключением нечитаемых поврежденных секторов и незначительных файлов самой функции BitLocker.

- Большой перечень поддерживаемых для шифрования томов.

- Простота выполнения шифрования, операция не сложнее обычной установки программы.

- Проверенные и надежные алгоритмы шифрования.

- Возможность как сложной системы открытия нужного тома с помощью специальной смарт-карты и пароля, так и традиционного для большинства пользователей цифрового пин-кода.

При создании продуктов массового потребления без слабых сторон обойтись невозможно. Главной проблемой для безопасности данных при этом выступает компания Microsoft, активно продвигая возможность сохранения единого резервного ключа данных для всех зашифрованных систем в рамках предприятия. Это означает, что заполучив доступ к этому ключу, который может быть обычным файлом, сохраненным на компьютере руководителя, злоумышленник получит доступ ко всем устройствам сразу.

Вторая значимая проблема также связана с запасными ключами, ведь их наличие обязательно, а хранить их можно в учетной записи, которая сама по себе очень уязвима к атакам. Или же в файле, который довольно легко найти, ведь прячут его зачастую рядом с «сейфом».

Третий отрицательный фактор – если есть шифратор, значит, появится и программа для взлома. Подобные программы уже созданы, хотя для их работы требуется соблюдение определенных условий.

Таким образом, BitLocker – отличное средство защиты личных данных для широкого круга пользователей, но воспринимать его как панацею от всех потенциальных угроз не стоит.

Перед тем как скачать BitLocker бесплатно на русском языке, прочитайте характеристики софта и требования к вашему устройству.

| Название: | BitLocker 1.0 |

| Размер: | 500 Кб |

| Обновлено: | 15.06.2020 |

| Требования: | Windows XP и выше |

| Статус: | Бесплатная |

| Загрузок: | 331 |

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Практическое применениеPractical applications

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер.Data on a lost or stolen computer is vulnerable to unauthorized access, either by running a software-attack tool against it or by transferring the computer’s hard disk to a different computer. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы.BitLocker helps mitigate unauthorized data access by enhancing file and system protections. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.BitLocker also helps render data inaccessible when BitLocker-protected computers are decommissioned or recycled.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.There are two additional tools in the Remote Server Administration Tools, which you can use to manage BitLocker.

-

Средство просмотра паролей восстановления BitLocker.BitLocker Recovery Password Viewer. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS).The BitLocker Recovery Password Viewer enables you to locate and view BitLocker Drive Encryption recovery passwords that have been backed up to Active Directory Domain Services (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker.You can use this tool to help recover data that is stored on a drive that has been encrypted by using BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC).The BitLocker Recovery Password Viewer tool is an extension for the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in.

С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker.By using this tool, you can examine a computer object’s Properties dialog box to view the corresponding BitLocker recovery passwords. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory.Additionally, you can right-click a domain container and then search for a BitLocker recovery password across all the domains in the Active Directory forest. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.To view recovery passwords, you must be a domain administrator, or you must have been delegated permissions by a domain administrator. -

Средства шифрования диска BitLocker.BitLocker Drive Encryption Tools. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker.BitLocker Drive Encryption Tools include the command-line tools, manage-bde and repair-bde, and the BitLocker cmdlets for Windows PowerShell. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии.Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel, and they are appropriate to use for automated deployments and other scripting scenarios. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.Repair-bde is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or by using the recovery console.